Badacze z firmy Jamf odkryli nowe, podstępne złośliwe oprogramowanie na systemie macOS, które zdaje się być powiązane z północnokoreańskimi hakerami. Znani ze swoich śmiałych cyberataków, hakerzy z Korei Północnej często celują w kradzież pieniędzy, aby finansować cele państwowe i unikać międzynarodowych sankcji. Tym razem ich działania odkryto na platformie VirusTotal, gdzie złośliwy plik był niesłusznie oznaczony jako „czysty”.

Trzy wersje złośliwego oprogramowania

Zidentyfikowane złośliwe oprogramowanie występowało w trzech wersjach, co świadczy o dużej elastyczności ataku:

- Wersja napisana w Go – języku programowania znanym z wydajności i efektywności.

- Wersja napisana w Pythonie – języku popularnym wśród programistów i często wykorzystywanym przez cyberprzestępców.

- Wersja oparta na Flutter – otwartoźródłowym frameworku Google, umożliwiającym tworzenie aplikacji na różne platformy z jednego kodu w języku Dart.

Flutter, choć ceniony przez deweloperów za swoją wszechstronność, okazał się idealnym narzędziem dla hakerów. Jego struktura kodu utrudnia analizę, co ułatwia ukrycie złośliwych komponentów bez wzbudzania podejrzeń.

Badacze z firmy Jamf odkryli nowe, podstępne złośliwe oprogramowanie na systemie macOS, które zdaje się być powiązane z północnokoreańskimi hakerami.

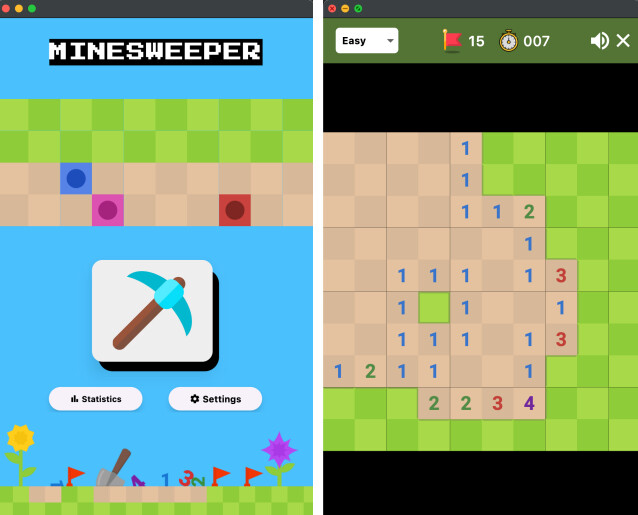

Przebieg ataku: Minesweeper jako przynęta

W tym przypadku złośliwe oprogramowanie podszywało się pod prostą grę Minesweeper, sklonowaną bezpośrednio z GitHub. Jednak prawdziwy złośliwy ładunek znajdował się w ukrytym pliku dylib, który próbował nawiązać połączenie z serwerem command-and-control (C2) pod adresem mbupdate[.]linkpc[.]net. Co ciekawe, domena ta była wcześniej powiązana z innym złośliwym oprogramowaniem z Korei Północnej.

Podczas analizy serwer C2 był nieaktywny i zwracał błąd 404 Not Found, co oznacza, że pełny atak nie został przeprowadzony. Niemniej jednak, sam fakt, że malware udało się przejść przez proces notaryzacji Apple, stanowi poważny problem. Notaryzacja to proces, w którym macOS weryfikuje bezpieczeństwo aplikacji, a tutaj złośliwe oprogramowanie nie napotkało przeszkód.

Innowacyjne techniki ukrywania

Jednym z najbardziej interesujących aspektów tego ataku była wykorzystana technika polegająca na wykonywaniu poleceń AppleScript przesyłanych z serwera C2, które były odczytywane od tyłu. Dzięki temu malware unikało wykrycia przez tradycyjne systemy zabezpieczeń. Badania przeprowadzone przez Jamf potwierdziły, że złośliwe oprogramowanie mogło zdalnie wykonywać dowolne polecenia AppleScript wysłane przez serwer, co potencjalnie dawało hakerom pełną kontrolę nad urządzeniem.

Eksperymentalny charakter ataku

Według ekspertów z Jamf, ten atak mógł być jedynie próbą testową. Hakerzy najprawdopodobniej eksperymentują z nowymi metodami przemycania złośliwego oprogramowania przez zabezpieczenia Apple. Flutter, mimo że sam w sobie nie jest złośliwy, może być wykorzystywany jako narzędzie do ukrywania kodu, co pokazuje, jak cyberprzestępcy adaptują się i wykorzystują narzędzia deweloperskie do swoich celów.

Spodobało Ci się? Podziel się ze znajomymi!

Pokaż / Dodaj komentarze do:

Masz komputer Apple z MacOS? Uwaga na hakerów z Korei Północnej