Eksperci ds. cyberbezpieczeństwa ostrzegają przed nową metodą ataków, która wykorzystuje socjotechnikę i zaufanie użytkowników do popularnych mechanizmów zabezpieczeń online.

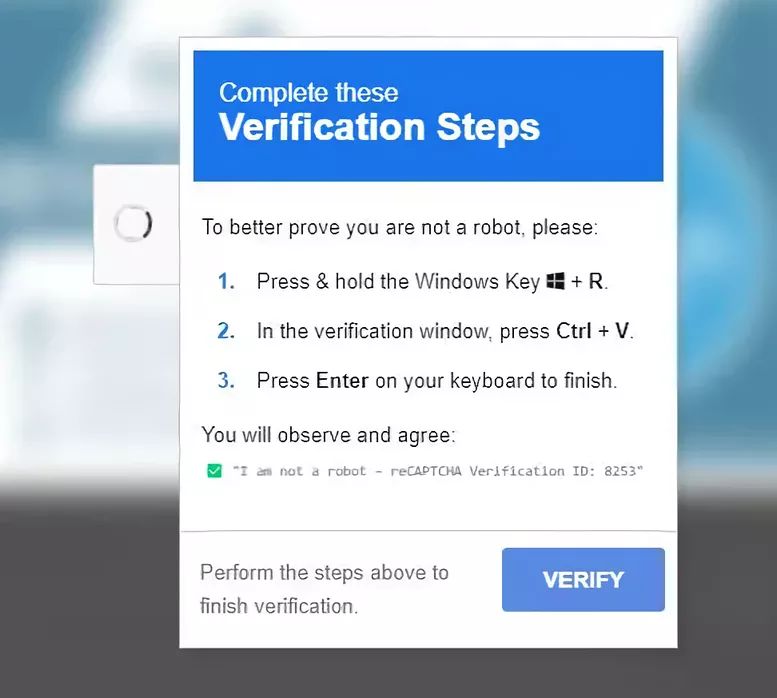

Malwarebytes ujawniło, że cyberprzestępcy zaczęli wykorzystywać fałszywe CAPTCHA, aby nakłonić nieświadomych użytkowników do samodzielnego zainfekowania swoich komputerów złośliwym oprogramowaniem. Scenariusz jest prosty, a zarazem podstępny. Użytkownik odwiedza stronę internetową, gdzie pojawia się standardowa prośba o potwierdzenie, że „nie jesteśmy robotem”. Zamiast znanej weryfikacji obrazkowej CAPTCHA, użytkownik otrzymuje instrukcje do wykonania na własnym komputerze, rzekomo w celu potwierdzenia swojej tożsamości.

Cyberprzestępcy zaczęli wykorzystywać fałszywe CAPTCHA, aby nakłonić nieświadomych użytkowników do samodzielnego zainfekowania swoich komputerów złośliwym oprogramowaniem.

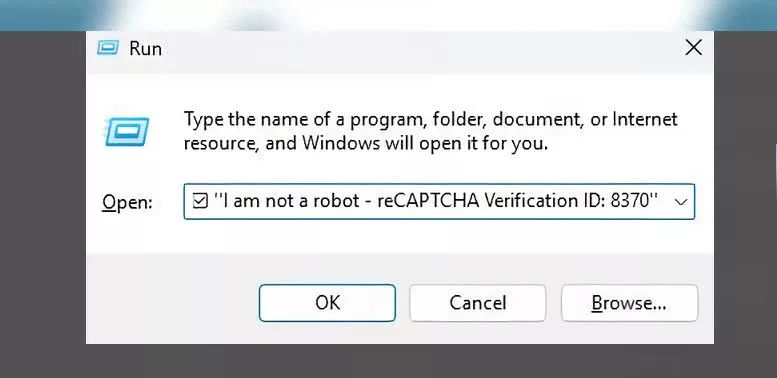

Przykładowy komunikat może brzmieć: „Aby lepiej udowodnić, że nie jesteś robotem, naciśnij i przytrzymaj klawisz Windows + R, wklej kod weryfikacyjny za pomocą Ctrl + V i naciśnij Enter, aby zakończyć proces weryfikacji”. Nieświadomy użytkownik wykonuje polecenia, sądząc, że to standardowa procedura. Tymczasem wklejony do okienka Uruchamianie kod to złośliwa komenda, która inicjuje proces infekcji.

Techniczne kulisy oszustwa

Atak opiera się na manipulacji schowkiem systemowym. Strona wykorzystuje JavaScript, by skopiować do schowka złośliwy kod, który użytkownik następnie wkleja i uruchamia. Przeglądarki oparte na Chromium (takie jak Chrome, Edge czy Brave) umożliwiają witrynom zapis do schowka – po udzieleniu zgody przez użytkownika, który kliknął „Nie jestem robotem”. To otwiera furtkę dla cyberprzestępców.

W rzeczywistości uruchamiany kod wywołuje polecenie mshta, które ściąga plik zdalnie z serwera przestępców. Plik ten najczęściej podszywa się pod media (np. MP3 czy MP4), ale zawiera zakodowany skrypt PowerShell, który pobiera i uruchamia właściwy ładunek złośliwego oprogramowania.

Co mogą zrobić cyberprzestępcy?

Wśród zidentyfikowanych zagrożeń, które wykorzystują tę technikę, znalazły się m.in. Lumma Stealer, który kradnie dane logowania, hasła, pliki cookies, dane kart płatniczych oraz SecTopRAT, umożliwiający zdalne sterowanie zainfekowanym komputerem, szpiegowanie użytkownika, a także kradzież danych. Atak jest skuteczny, ponieważ wykorzystuje zaufanie użytkowników do procesu CAPTCHA, który jest powszechnie uznawany za bezpieczny.

Jak się chronić przed tego typu atakami?

Eksperci Malwarebytes zalecają zachowanie szczególnej ostrożności na nieznanych stronach internetowych oraz ignorowanie instrukcji, które wymagają ręcznego uruchamiania poleceń z poziomu systemu operacyjnego (np. Windows + R). Warto także zainwestować w aktywne oprogramowanie antywirusowe – blokujące podejrzane strony i skrypty, a skuteczne może być także blokowanie znanych domen oszustów poprzez rozszerzenia do przeglądarek.

Co prawda wyłączenie JavaScript może zapobiec przejęciu schowka, ale może również zakłócić działanie wielu witryn. Bardziej praktycznym podejściem, zalecanym przez MalwareBytes, jest używanie różnych przeglądarek do różnych celów – rezerwowanie jednej specjalnie do odwiedzania mniej zaufanych witryn, innej np. do bankowości.

Spodobało Ci się? Podziel się ze znajomymi!

Pokaż / Dodaj komentarze do:

Nowe zagrożenie wykorzystuje fałszywe CAPTCHA do infekowania systemów malware