Nowoczesne cyberataki coraz rzadziej wymagają od użytkowników jakiejkolwiek interakcji. Najnowszy przykład, operacja „Landfall”, pokazuje, że wystarczy jedno zdjęcie, by zamienić telefon w narzędzie szpiegowskie. Zaawansowany spyware przez wiele miesięcy infekował urządzenia Samsung Galaxy, wykorzystując lukę w systemie Android, a użytkownicy nie musieli nawet otwierać złośliwego pliku.

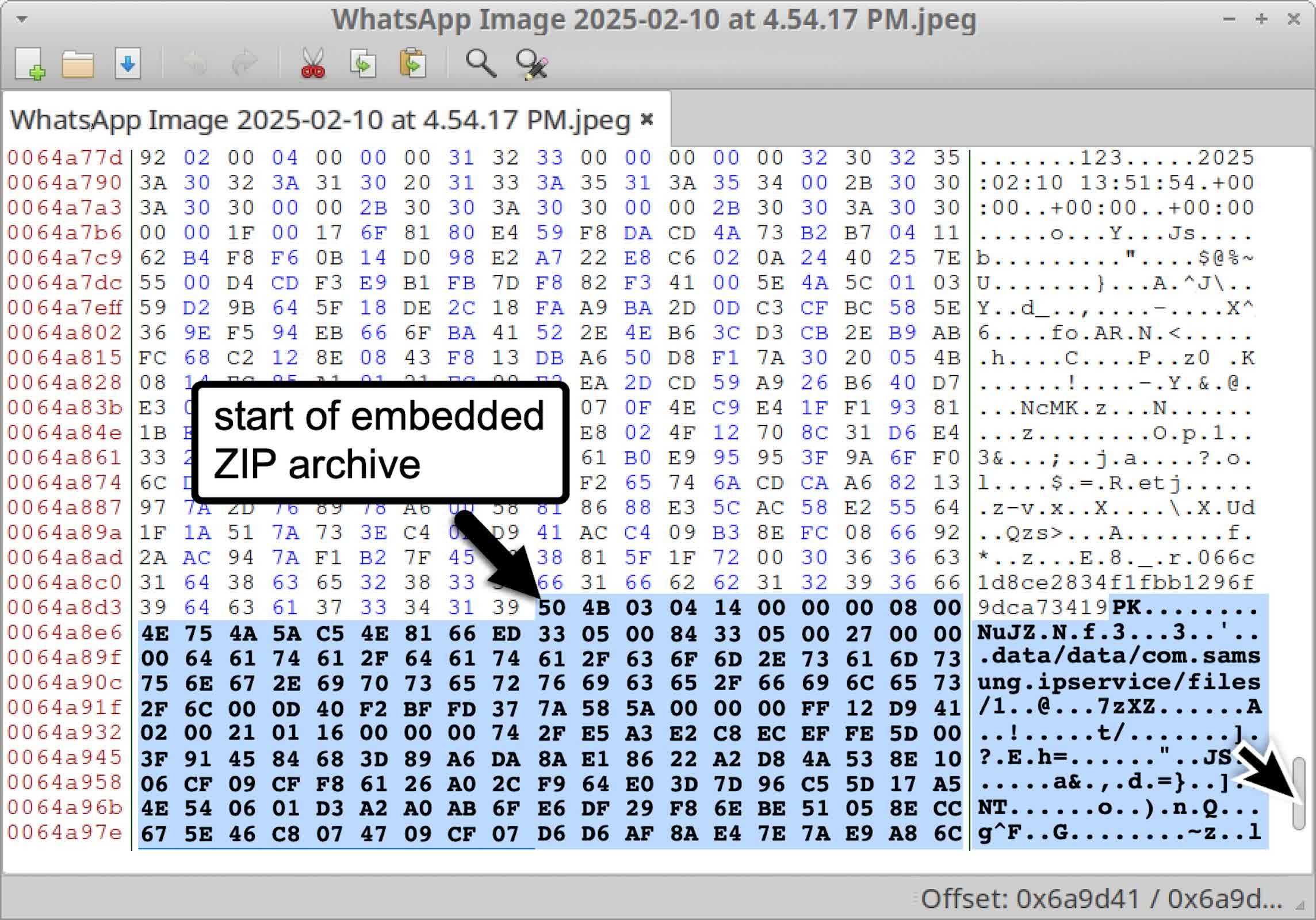

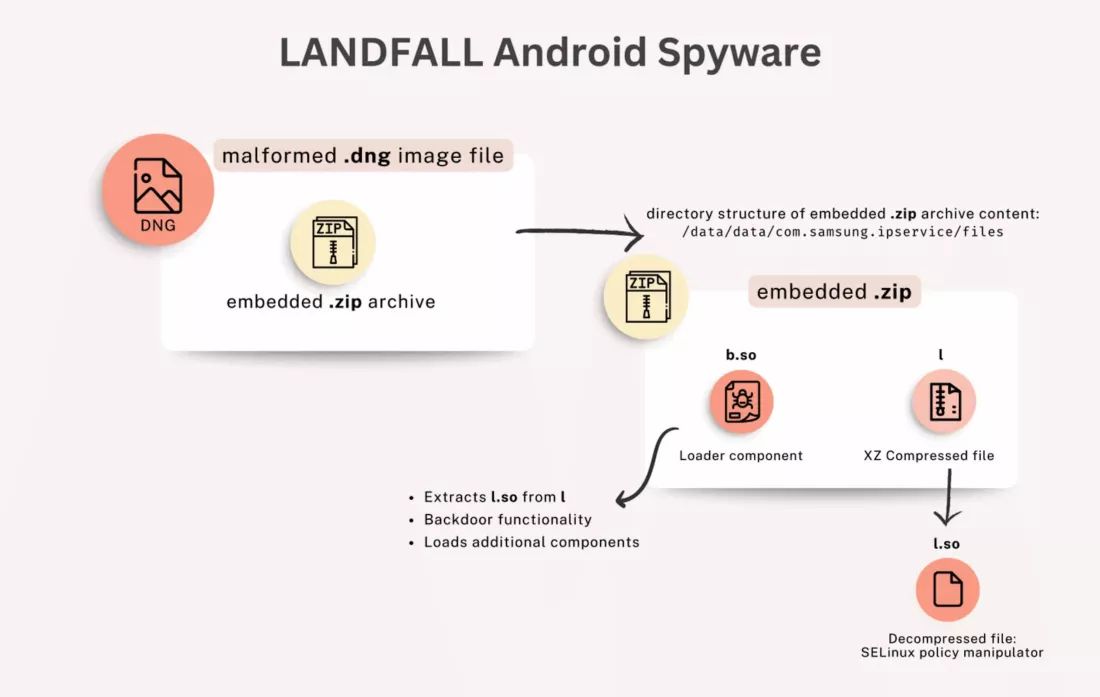

Według raportu zespołu Unit 42 z Palo Alto Networks, kampania Landfall rozpoczęła się w 2024 roku i trwała do wiosny 2025. Hakerzy wykorzystali nieznaną wcześniej lukę (CVE-2025-21042) w oprogramowaniu Samsunga, która dotyczyła sposobu, w jaki urządzenia przetwarzają obrazy w formacie DNG (bazującym na TIFF). Na pierwszy rzut oka pliki wyglądały jak zwykłe zdjęcia. W rzeczywistości zawierały jednak ukryte archiwa ZIP z bibliotekami .so, które uruchamiały złośliwy kod. Najgroźniejsze w całym ataku było to, że system samodzielnie analizował obraz w tle, co pozwalało uruchomić exploit bez żadnego kliknięcia ze strony użytkownika.

Operacja „Landfall”, pokazuje, że wystarczy jedno zdjęcie, by zamienić telefon w narzędzie szpiegowskie.

Jak działał Landfall

Po zainfekowaniu telefonu, Landfall modyfikował polityki bezpieczeństwa SELinux, uzyskując dostęp do chronionych zasobów systemu. W efekcie mógł pobierać dane o urządzeniu, aplikacjach i kontaktach, przeglądać katalogi i dane przeglądarek, zdalnie włączać mikrofon i kamerę, a nawet omijać zabezpieczenia sandboxa Androida. To czyniło z niego pełnoprawne narzędzie szpiegowskie klasy rządowej, zdolne do prowadzenia inwigilacji na dużą skalę, ale przy precyzyjnym doborze celów.

Cel: Bliski Wschód

Z ustaleń Unit 42 wynika, że ataki nie miały charakteru masowego. Ślady infekcji odnaleziono głównie w Iraku, Iranie, Turcji i Maroku, a ofiarami byli najprawdopodobniej wyselekcjonowani użytkownicy, tacy jak dziennikarze, aktywiści lub osoby powiązane z instytucjami publicznymi. Zainfekowane były m.in. modele Galaxy S22, S23 i S24, a także Z Flip 4 i Z Fold 4. Co ciekawe, badacze trafili na Landfall przypadkiem, analizując inne ataki oparte na złośliwych obrazach, podobnych do tych wykorzystywanych wcześniej w kampaniach przeciw użytkownikom iPhone’ów czy WhatsAppa.

Profesjonalne narzędzie, nie amatorski malware

Choć sprawcy pozostają nieznani, kod i infrastruktura Landfall noszą cechy typowe dla komercyjnych dostawców oprogramowania szpiegowskiego, takich jak NSO Group (twórca Pegasusa) czy Variston. Unit 42 nie wskazuje bezpośrednio winnych, ale podkreśla, że styl pisania kodu, nazwy serwerów i zaawansowane techniki unikania detekcji świadczą o pracy zespołu z dużym zapleczem technicznym i finansowym.

Samsung łata dziurę, ale nie wszystko da się naprawić

Samsung potwierdził, że luka została załatana w aktualizacji bezpieczeństwa z kwietnia 2025 roku, obejmującej Androida w wersjach 13–15. Niestety, w przypadku już zainfekowanych urządzeń usunięcie Landfall nie jest proste, ponieważ spyware potrafi zmieniać kluczowe ustawienia systemowe. Eksperci ostrzegają, że użytkownicy, którzy nie zaktualizowali swoich telefonów, nadal są narażeni na podobne ataki, zwłaszcza że szczegóły exploitu są już publicznie znane.

Spodobało Ci się? Podziel się ze znajomymi!

Pokaż / Dodaj komentarze do:

Masz telefon Samsunga? Uważaj na Landfall