Jakby bycie ofiarą groźnego ransomware nie było wystarczającym problemem, to specjaliści od cyberbezpieczeństwa ostrzegają przed nowymi zagrożeniami, które nie tylko utrudniają życie firmom i użytkownikom, ale również całkowicie niweczą szanse na odzyskanie danych. Tak właśnie działa Anubis, czyli nowy szczep ransomware, który oprócz klasycznego szyfrowania plików, wprowadza wyjątkowo niebezpieczną funkcję, a mianowicie trwałe usuwanie danych po zaszyfrowaniu.

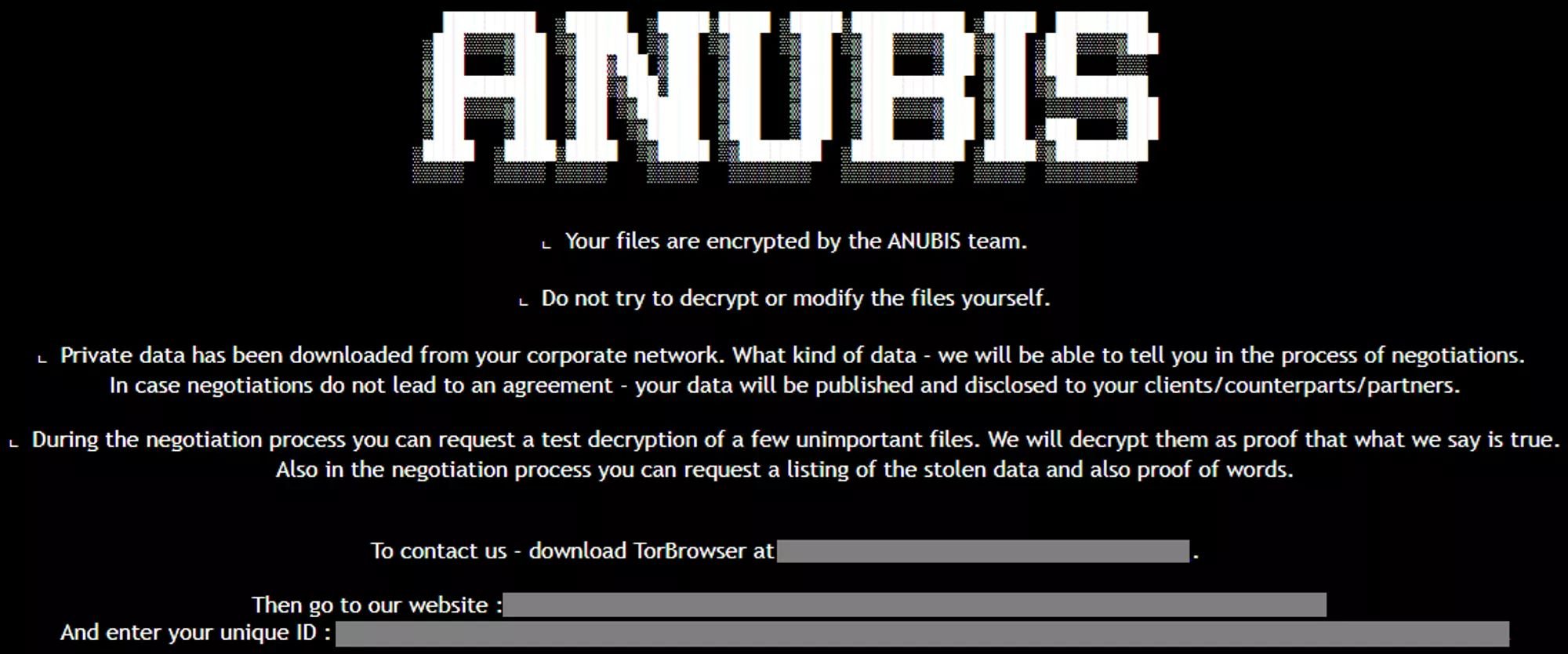

Tradycyjne ataki ransomware polegają na zaszyfrowaniu danych i żądaniu okupu za klucz deszyfrujący. Jednak Anubis, funkcjonujący jako Ransomware-as-a-Service (RaaS), idzie o krok dalej. Oferuje swoim afiliantom tzw. „tryb czyszczenia”, który, po uruchomieniu, bezpowrotnie usuwa zaszyfrowane dane. Nawet jeśli ofiara zdecyduje się zapłacić, szansa na odzyskanie informacji jest praktycznie zerowa.

Anubis to nowy szczep ransomware, który oprócz klasycznego szyfrowania plików, wprowadza wyjątkowo niebezpieczną funkcję.

Nowy gracz na cyberprzestępczym rynku

Anubis pojawił się pod koniec 2024 roku i został po raz pierwszy zidentyfikowany przez firmę Trend Micro jako rozwinięcie wcześniejszego projektu o nazwie Sphinx. Obie wersje dzieli głównie różnica w treści notatki z żądaniem okupu. Choć obecnie znanych jest tylko osiem ofiar Anubisa, analitycy ostrzegają, że narzędzie może zyskać na popularności, zwłaszcza że jego twórcy już wcześniej próbowali rekrutować nowych partnerów na forach cyberprzestępczych.

Oferta była kusząca: 80% zysków dla operatorów ransomware, 60% dla specjalistów od wymuszania okupu i 50% dla brokerów początkowego dostępu. Taki model podziału łupów może szybko przyciągnąć nowych przestępców i zwiększyć skalę zagrożenia.

Jak działa Anubis?

Choć może się to wydawać paradoksalne, funkcja usuwania danych po szyfrowaniu ma prosty cel: zwiększyć presję na ofiarę. Cyberprzestępcy liczą, że groźba trwałej utraty informacji skłoni ofiary do szybkiej zapłaty, bez prób negocjacji czy szukania pomocy u specjalistów.

Anubis najczęściej dostaje się do systemu za pomocą spreparowanych wiadomości e-mail udających zaufane źródła. Po zainfekowaniu systemu, oprócz szyfrowania danych, może uruchamiać komendy z poziomu wiersza poleceń, eskalować uprawnienia, usuwać kopie zapasowe (tzw. shadow copies) czy uruchamiać dodatkowe złośliwe moduły. Całość czyni z niego skomplikowane i wielowarstwowe zagrożenie, które trudniej wykryć i zatrzymać.

Jak się chronić?

Eksperci z Trend Micro przypominają o podstawowych zasadach cyberbezpieczeństwa:

- Regularne tworzenie kopii zapasowych danych i ich przechowywanie offline,

- Szkolenia dla pracowników z zakresu rozpoznawania phishingu,

- Zabezpieczenia poczty e-mail i przeglądarki internetowej,

- Aktualizowanie oprogramowania i systemów operacyjnych,

- Monitorowanie nietypowej aktywności w sieci.

Spodobało Ci się? Podziel się ze znajomymi!

Pokaż / Dodaj komentarze do:

Cyberatak ostateczny. Anubis wymusza okup i niszczy pliki na zawsze