Niedawno badacz bezpieczeństwa z Google ujawnił nową, zaskakującą lukę w zabezpieczeniach procesorów AMD, która naraża na ryzyko najbardziej wrażliwe informacje przetwarzane przez procesory AMD Zen 2, takie jak klucze szyfrujące i dane logowania użytkowników. AMD wydało poprawkę, jednak nie pozostaje ona bez znaczenia na wydajność.

Testy ukazują, że poprawka na AMD Zenbleed nie pozostaje bez wpływu na wydajność.

Odkrycie tego zagrożenia przypisuje się guru bezpieczeństwa Google, Tavisowi Ormandy'emu, który zidentyfikował lukę i zgłosił ją AMD w maju. Firma AMD obiecała naprawę błędu poprzez aktualizacje mikrokodu i apeluje do użytkowników, aby jak najszybciej "zaktualizowali" swoje narażone maszyny. Kod exploita, dostarczony przez Ormandy, jest dostępny tutaj. Firma AMD już udostępniła łatkę mikrokodu dla procesorów Epyc 7002, aby naprawić tę usterkę. Natomiast dla pozostałych procesorów, które również dotyczy ten problem, AMD planuje wydanie aktualizacji stopniowo: dla systemów stacjonarnych (np. Ryzen 3000 i Ryzen 4000 z Radeonem) planowane są w grudniu 2023 r., dla zaawansowanych komputerów stacjonarnych (np. Threadripper 3000) w październiku, dla stacji roboczych (np. Threadripper Pro 3000) w listopadzie i grudniu, a dla mobilnych (laptopowych) Ryzenów od listopada do grudnia.

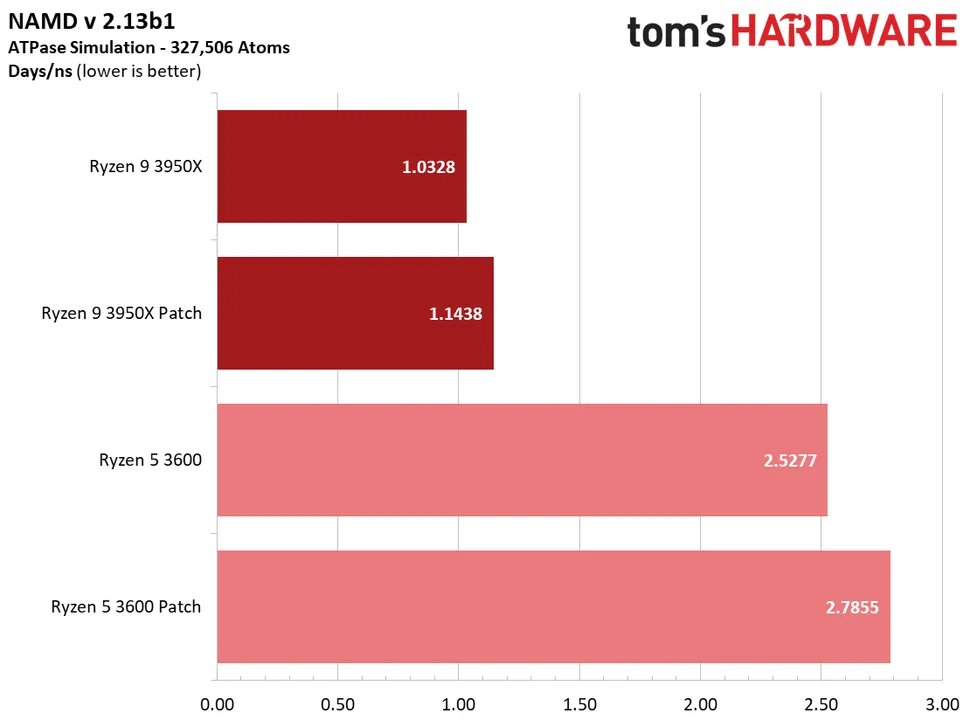

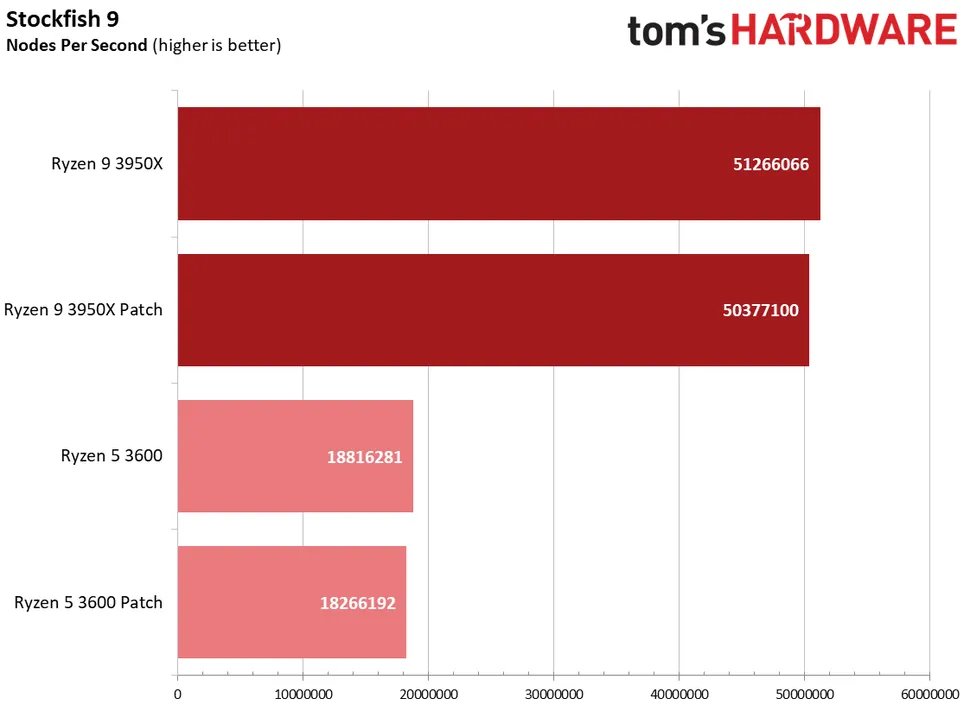

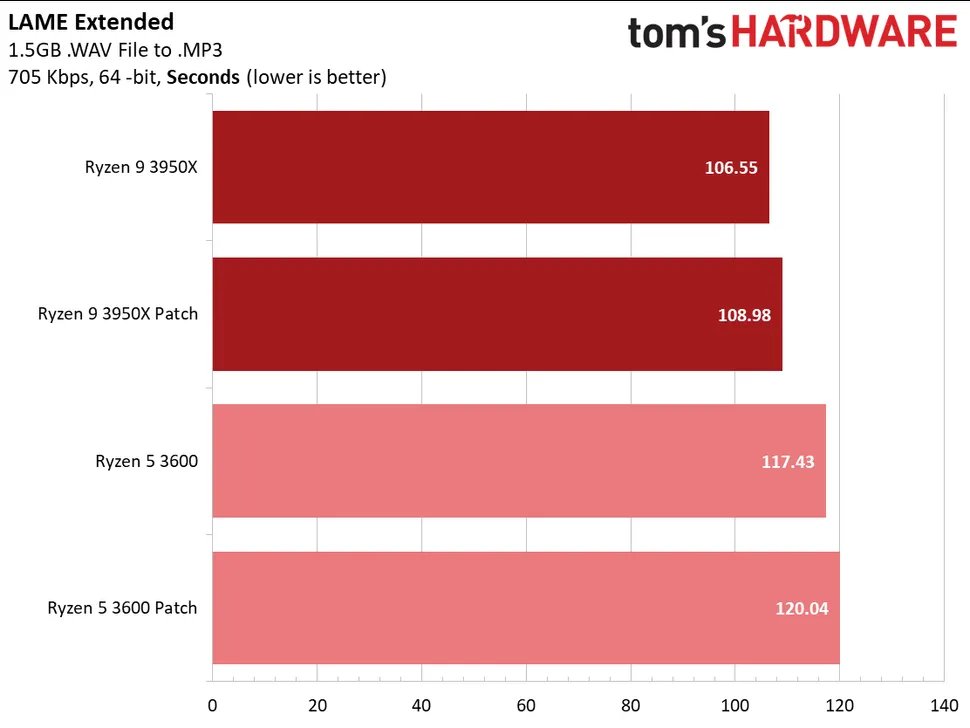

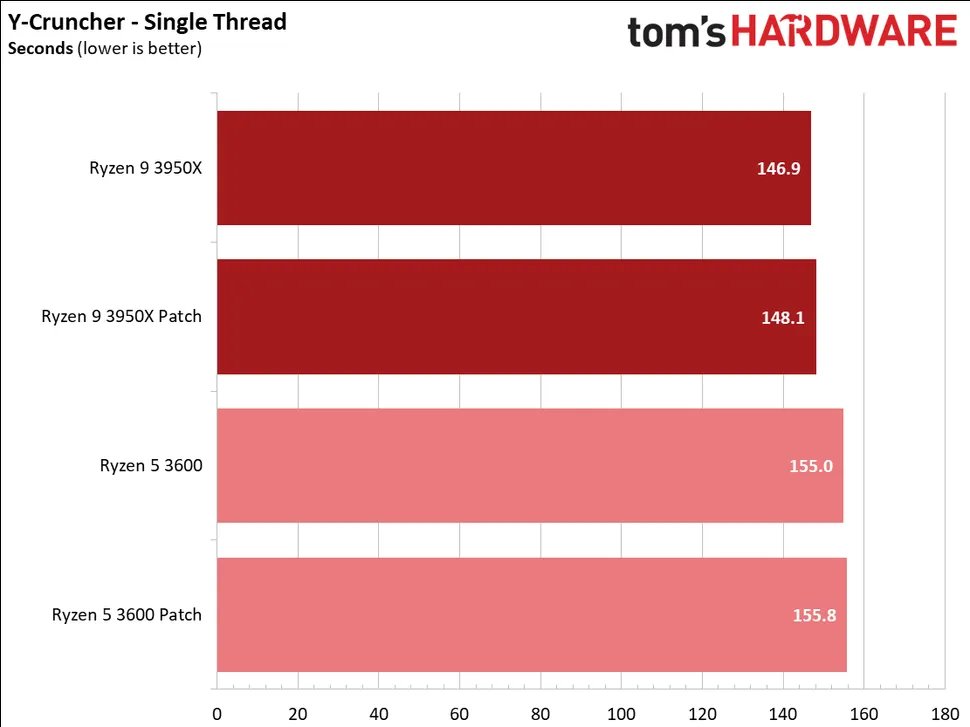

Obecna poprawka na zagrożenie Zenbleed zdaje się nie wpływać mocno na gry, jednak niektóre aplikacje zwalniają nawet o 15%.

Wykorzystanie Zenbleed polega na nadużywaniu spekulatywnego wykonania, jednak w przeciwieństwie do pokrewnych błędów projektowych rodziny Spectre, ten błąd jest stosunkowo łatwy do wykorzystania, co stawia go w rzędzie z podobnym zagrożeniem jak Meltdown. Najbardziej niepokojące jest to, że złośliwe oprogramowanie lub nieuczciwi użytkownicy, którzy już zalogowali się do systemu, mogą wykorzystywać Zenbleed bez specjalnych uprawnień, aby podsłuchiwać i przetwarzać poufne dane przesyłane przez aplikacje i system operacyjny. To oznacza, że dane, takie jak hasła, są narażone na ryzyko kradzieży.

Jak podaje samo AMD: „W określonych okolicznościach mikroarchitektonicznych rejestr w procesorach „Zen 2” może nie zostać poprawnie zapisany do 0. Może to spowodować przechowywanie danych z innego procesu i/lub wątku w rejestrze YMM, co może umożliwić atakującemu potencjalnie dostęp do poufnych informacji.” Po rozpoczęciu ataku Zenbleed osoba atakująca może eksfiltrować dane z szybkością 30 Kb na rdzeń na sekundę, kradnąc w ten sposób dane przechodzące przez rejestry wewnątrz chipa. Atak działa na całe oprogramowanie działające w systemie, w tym na maszyny wirtualne, piaskownice, kontenery i procesy, stwarzając poważne zagrożenie dla dostawców usług chmurowych i ich klientów. To być może wyjaśnia, dlaczego AMD nadało priorytet łatkom mikrokodu dla swoich procesorów EPYC dla centrów danych, podczas gdy użytkownicy komputerów stacjonarnych z procesorem Ryzen muszą poczekać do końca roku.

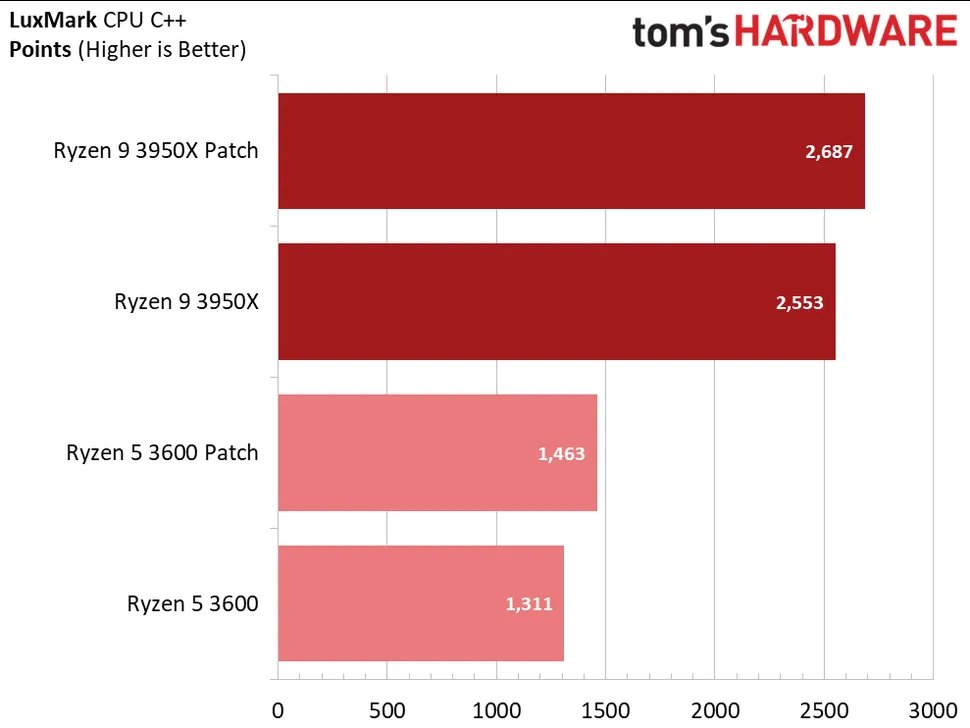

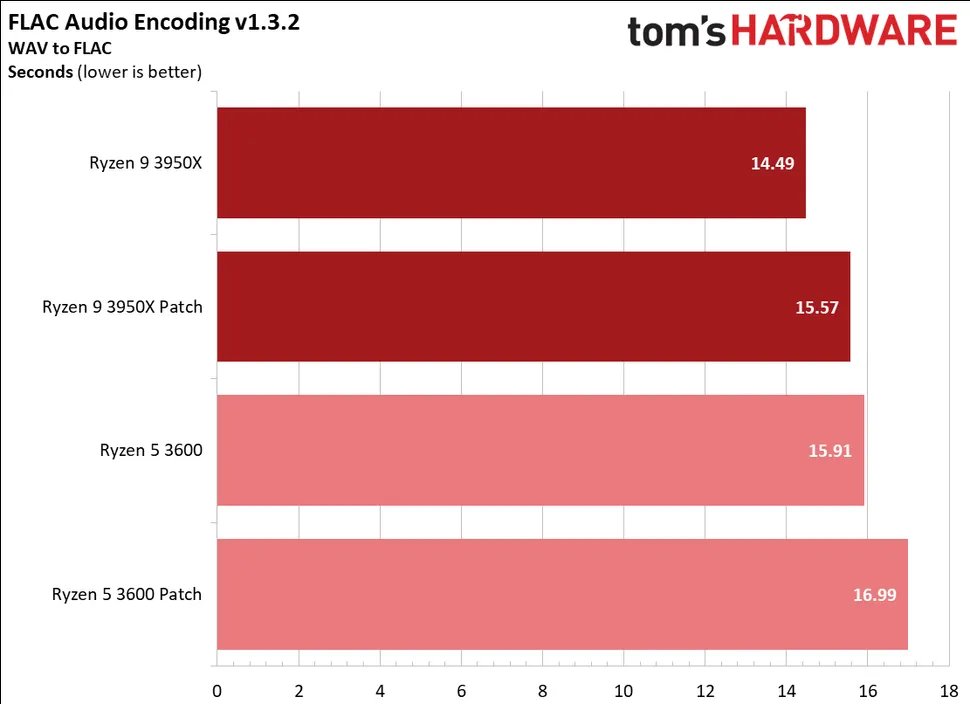

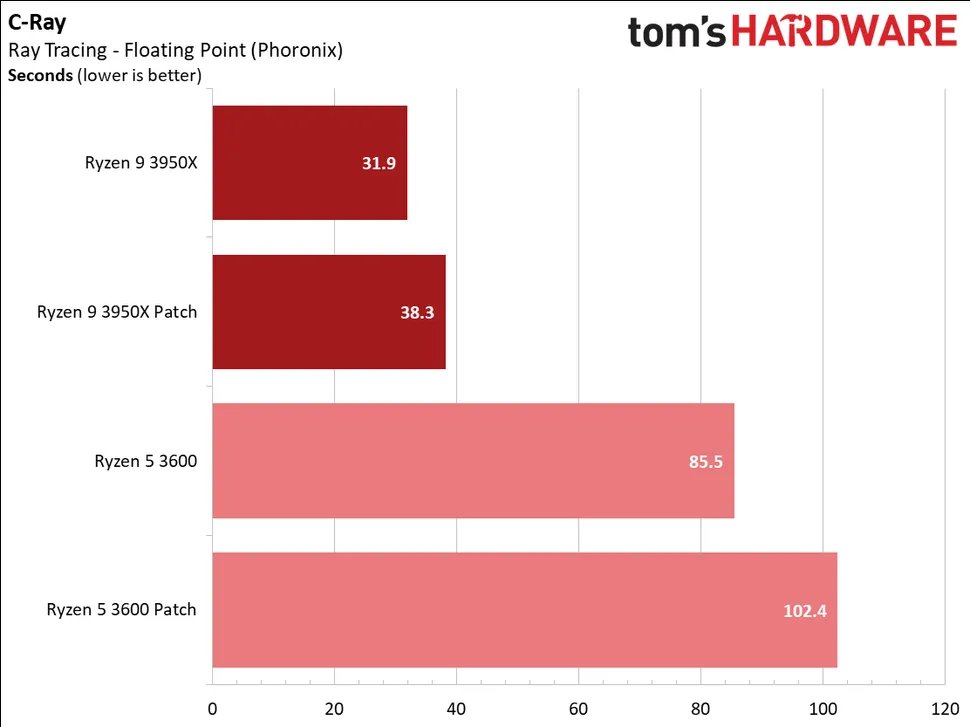

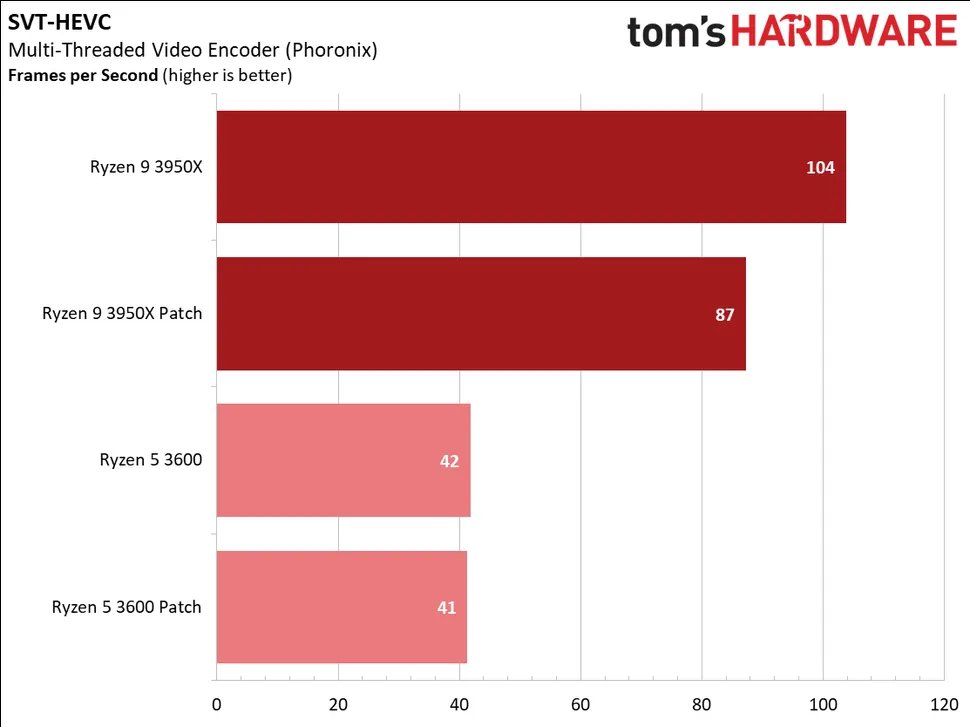

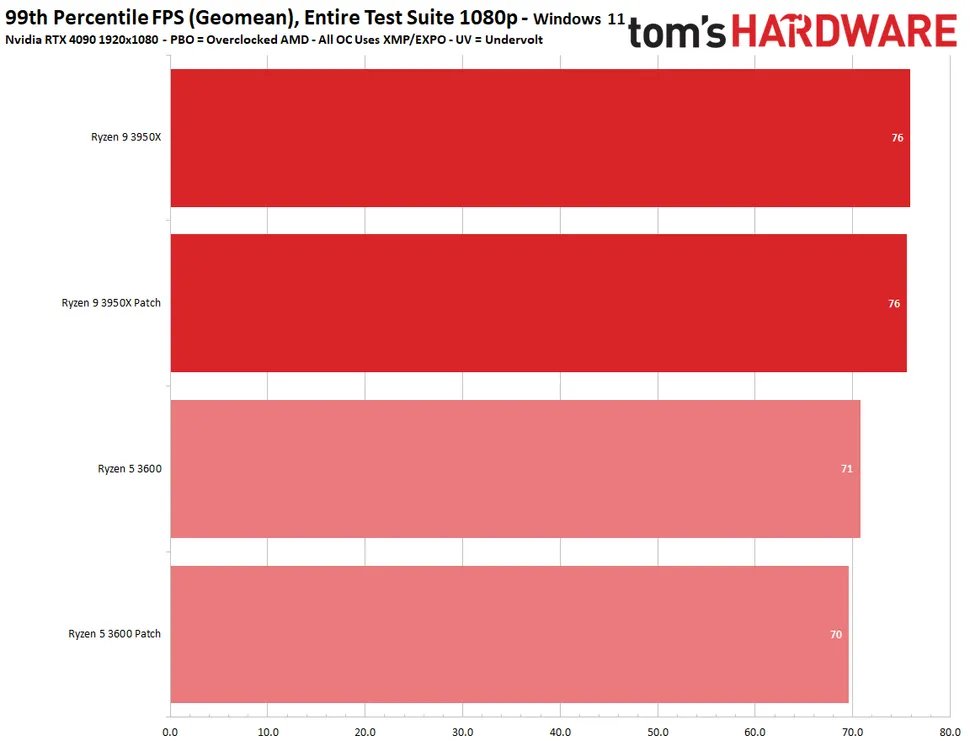

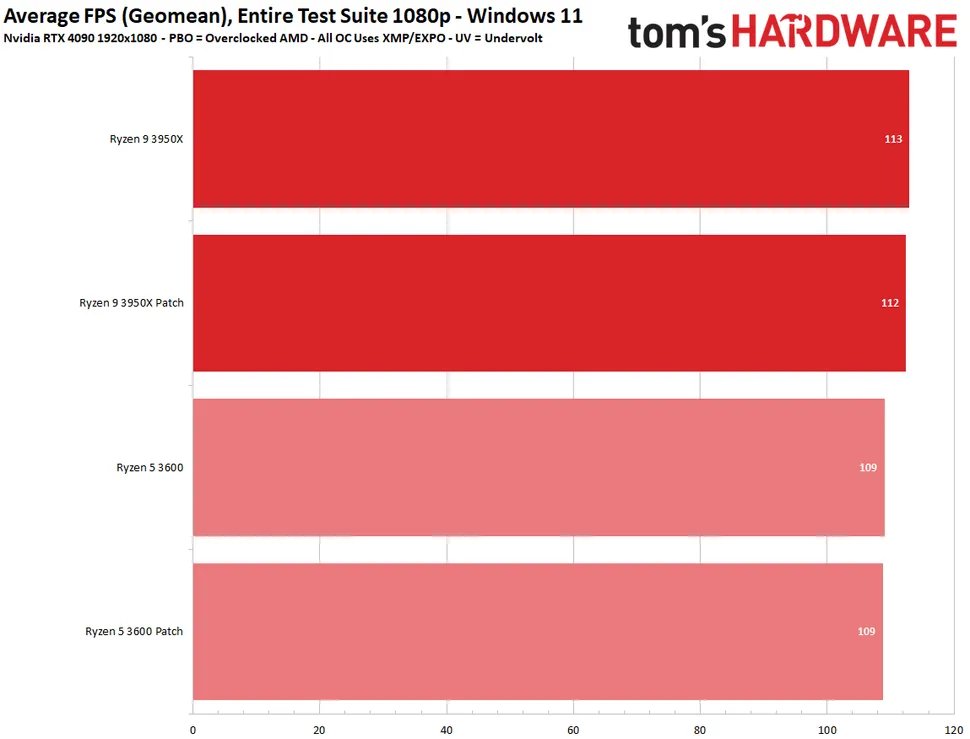

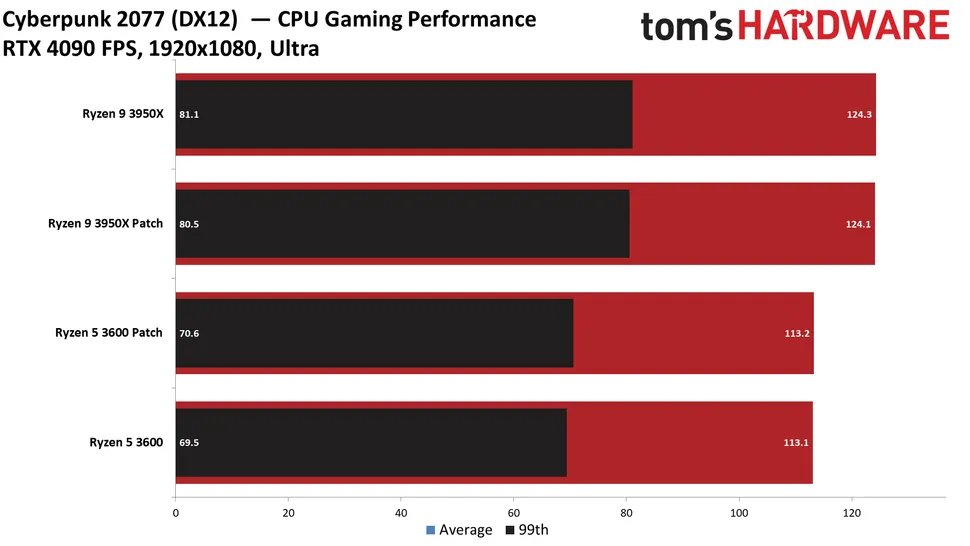

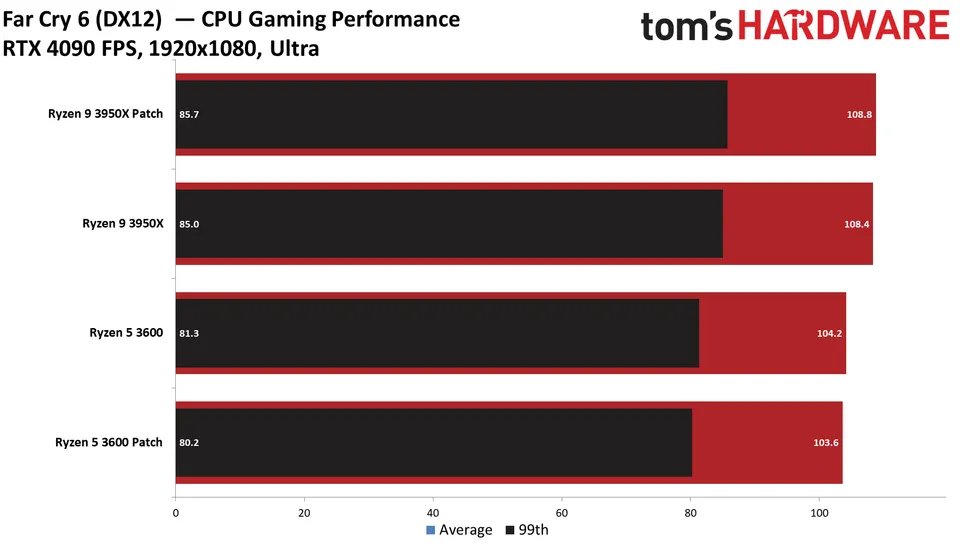

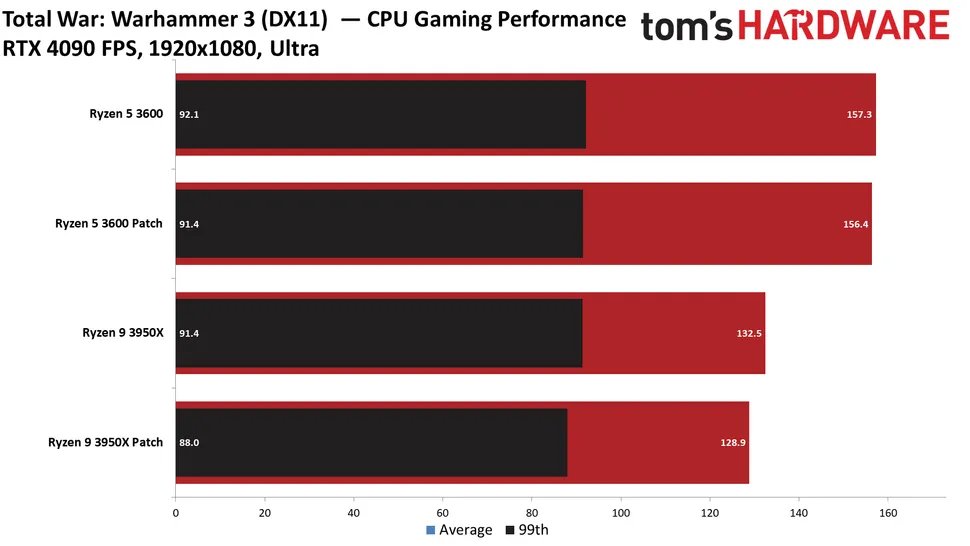

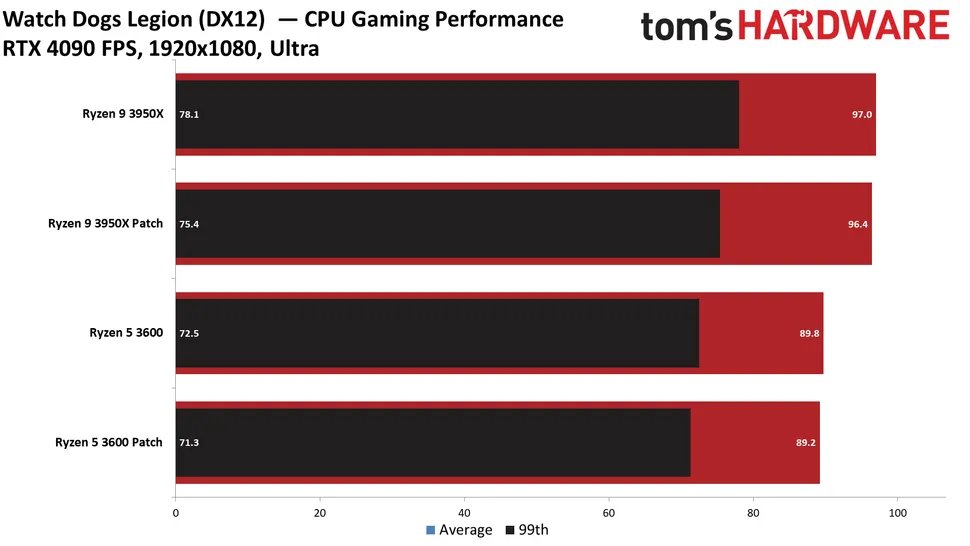

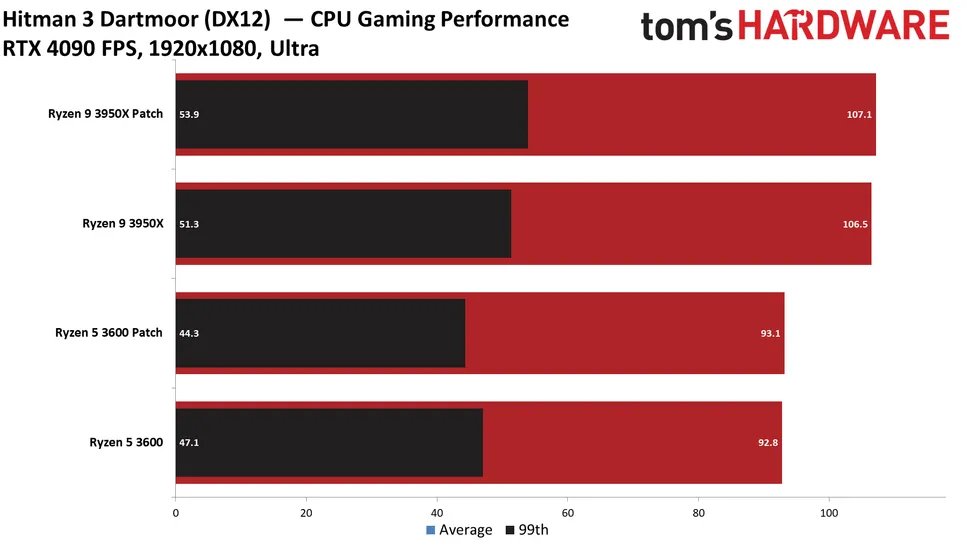

AMD udostępniło czasową poprawkę, która jest programowa i działa jedynie do następnego restartu komputera, więc o ile sprawdzi się w zastosowaniach serwerowych, w użytkowaniu domowym jest właściwie bezużyteczna. Testy przeprowadzone przez Tom's Hardware dodatkowo pokazują, że niektóre obciążenia, takie jak kodery i rendery, mogą odnotować spadek wydajności nawet o ~15%, podczas gdy inne typy aplikacji na komputery stacjonarne nie reagują na poprawkę, a nawet mogą odnotować niewielki wzrost wydajności. Co jednak najważniejsze dla użytkowników domowych, testy nie wykazały żadnych znaczących spadków wydajności w grach, a przynajmniej nie w tych kilku sprawdzonych tytułach.

Atak Zenbleed kradnie dane z szybkością 30 Kb/s na rdzeń, więc w rzeczywistości działa szybciej na chipach z większą liczbą rdzeni. W związku z tym Tom's Hardware przetestowało dwa procesory Zen 2 z różną liczbą rdzeni. 16-rdzeniowy i 32-wątkowy Ryzen 9 3950X reprezentuje model o dużej liczbie rdzeni, podczas gdy Ryzen 5 3600 jest zdecydowanie bardziej popularnym sześciordzeniowym 12-wątkowym chipem. Obydwa układy umieeszczono płycie głównej MSI MEG X570 Godlike z w pełni zaktualizowaną wersją systemu Windows 11, chłodzeniem Corsair H150i i 32 GB pamięci DDR4-3200.

W tytułach Watch Dogs Legion , Cyberpunk 2077 , Far Cry 6 , Hitman 3 i Warhammer 3 nie odnotowano żadnych znaczących zmian w rozdzielczości 1080p. Na łatkę są wrażliwe jednak niektóre aplikacje i zaobserwowano m.in. wpływ od 7 do 9% na koder FLAC, a także 16% spowolnienie zadania kodowania SVT-HEVC w przypadku Ryzen 9 3950X.

Spodobało Ci się? Podziel się ze znajomymi!

Pokaż / Dodaj komentarze do:

Poprawka na zagrożenie AMD Zenbleed powoduje spadek wydajności procesorów Zen 2