Eksperci ds. cyberbezpieczeństwa z firmy Koi odkryli kampanię DarkSpectre, w ramach której przez lata wykorzystywano rozszerzenia przeglądarek internetowych do infekowania urządzeń. Setki dodatków, które na pierwszy rzut oka wyglądały normalnie i mogły być przydatne, w rzeczywistości stanowiły zagrożenie, a jakby tego było mało, zostały pobrane przez ponad 8,8 miliona użytkowników. Cała operacja miała trwać siedem lat.

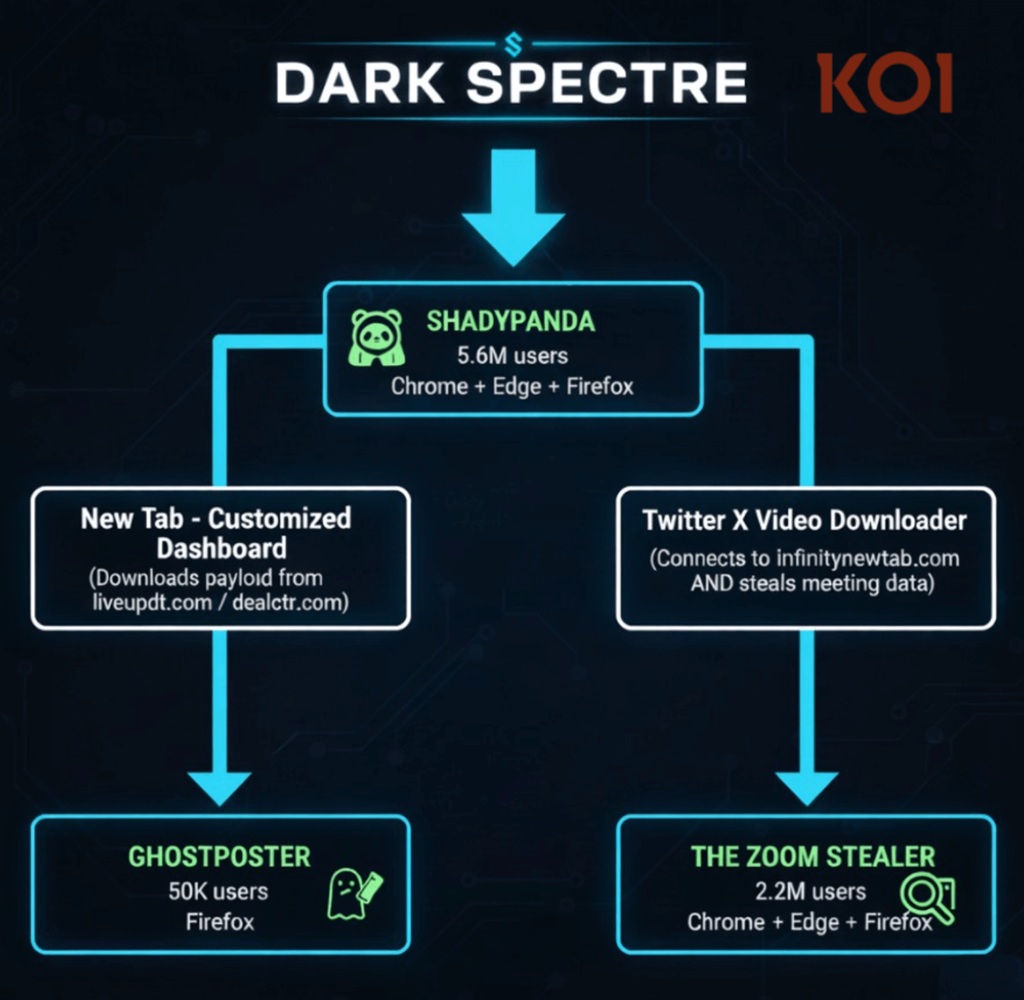

Badacze trafili na DarkSpectre podczas analizy kampanii ShadyPanda, opartej na popularnych rozszerzeniach dla Chrome i Edge. Już na tym etapie okazało się, że zainfekowanych było ponad 4 mln urządzeń. Dalsze śledztwo wykazało jednak, iż ShadyPanda to dopiero początek. Infrastruktura używana w tej kampanii prowadziła do kolejnych, powiązanych ze sobą działań, korzystających z tych samych ukrytych domen.

Te domeny były łączone z innymi rozszerzeniami dostępnymi w sklepach dla Chrome, Edge oraz Firefoxa. Wszystko wskazywało na to, iż mamy do czynienia z dobrze zaplanowaną i długofalową operacją.

Trzy kampanie, jeden schemat działania

DarkSpectre składał się z trzech rodzajów aktów. Rozszerzenie Zoom Stealer zainstalowało około 2,2 mln użytkowników różnych przeglądarek. ShadyPanda odpowiadał za infekcję około 5,6 mln urządzeń, a GhostPoster dotyczył ponad miliona instalacji Firefoxa. W każdym przypadku rozszerzenia wyglądały na bezpieczne i nie wzbudzały podejrzeń.

Eksperci ds. cyberbezpieczeństwa z firmy Koi odkryli kampanię DarkSpectre, w ramach której przez lata wykorzystywano rozszerzenia przeglądarek internetowych do infekowania urządzeń.

Źródło: Koi (via TechSpot)

Funkcje stanowiące zagrożenie nie uruchamiały się od razu. Kod był aktywowany z opóźnieniem, a właściwe elementy do przeprowadzania ataków pobierano z serwerów za pomocą ukrytego kodu JavaScript. Dzięki temu rozszerzenia mogły działać przez długi czas, bez wzbudzania podejrzeń.

Różne cele, podobne techniki

Według Koi, kampania ShadyPanda była wykorzystywana głównie do masowej inwigilacji i oszustw afiliacyjnych. Inne elementy operacji skupiały się na bardziej wyspecjalizowanych celach. W jednym z przypadków złośliwy kod był ukrywany w plikach graficznych PNG. Rozszerzenie wczytywało obraz, wydobywało z niego kod i uruchamiało go po kilkudziesięciu godzinach.

Zoom Stealer miał z kolei celować w użytkowników firmowych platform do wideokonferencji. Atakujący mogli uzyskać dostęp do linków do spotkań, danych logowania oraz innych wrażliwych informacji, przesyłanych w czasie rzeczywistym.

Ślady prowadzą do Chin

Analiza infrastruktury sugeruje, że za operacją stoi dobrze finansowana grupa powiązana z Chinami. Serwery sterujące były hostowane w chmurze Alibaba, wykorzystywano chińskich dostawców usług internetowych, a w kodzie znajdowały się chińskie komentarze i nazwy.

Według analityków długi czasu działania tych kampanii, ich ogromnej skali, zaawansowania technicznego i różnorodnych celów wskazuje na przeciwnika dysponującego znacznymi zasobami oraz długoterminową strategią.

Spodobało Ci się? Podziel się ze znajomymi!

Pokaż / Dodaj komentarze do:

Dodatki do Chrome i Firefox infekują miliony komputerów - sprawdź, czy jesteś ofiarą