Czasy mamy takie, że co rusz jakiś oszust chce nas zrobić w bambuko i musimy nieustannie być czujni oraz mieć oczy dookoła głowy. Wraz z rozwojem technologii działania przestępców również stają się coraz bardziej wyrafinowane, ale ogromną popularnością cieszą się również ataki wykorzystujące inżynierię społeczną, czyli zespół technik mający na celu zmanipulowanie ofiary. Te metody mogą nie wymagać specjalistycznego oprogramowania, a żerują na naszej naiwności i nieuwadze. Co najbardziej istotne - takie proste ataki są niezwykle skuteczne, a efektem może być strata pieniędzy, kradzież tożsamości, czy poufnych danych.

Nazwa “phishing” wzięła od łowienia ofiar na przynętę - wysyła się miliony maili oraz wiadomości i dzwoni do setek ludzi licząc, że któryś z nich złapie się na oszustwo, bowiem przestępcy podszywają się pod firmy, administrację publiczną, czy też banki. Generalnie jako phishing uznaje się za działanie właśnie poprzez maile, SMSy (smishing) i telefon (vishing, czyli voice phishing).

Oszustwo niestety rzadko bywa tak oczywiste

Oszuści uderzają coraz częściej, za pomocą różnych kanałów i ciągle doskonalą swoje metody. W końcu mogą trafić na moment, kiedy jesteśmy zabiegani, śpieszymy się, myśli mamy zajęte innymi sprawami i nasza czujność po prostu osłabnie. Nie oznacza to bynajmniej, że należy siedzieć bezczynnie i czekać na nieuchronne.

O phishingu słyszymy praktycznie codziennie

Niedawno głośny stał się atak na Cisco, a łupem przestępców padły dane tysięcy użytkowników. Jak do tego doszło? Czy zastosowano tu jakieś wyrafinowane techniki i najnowocześniejsze oprogramowanie hakerskie? Nie, oszust po prostu zadzwonił do jednego z pracowników i podszył się pod zaufany podmiot. Szybko uzyskał dostęp do systemu CRM, który działał w chmurze. Po tym wystarczyło tylko wyeksportować dane profilowe użytkowników Cisco. Niewiarygodnie proste i zabójczo efektywne.

Phishingiem może być wyglądająca na autentyczną wiadomość o nieodebranej paczce, dopłacie do pilnej przesyłki, prośba o zmiana hasła, przelew środków na “bezpieczne” konto ze względu na włamanie, podrobione urzędowe pismo, informacja od operatora komórkowego, czy nawet od naszych znajomych. Chyba pożyczysz kumplowi stówę, który prosi cię o to przez komunikator? Zanim to zrobisz, lepiej sprawdź, czy nie stracił on dostępu do konta i ktoś się po prostu pod niego nie podszywa.

Wyciek prywatnych danych może prowadzić do kolejnych ataków - tym razem precyzyjnych i ukierunkowanych na konkretną osobę (spear fishing), które są starannie spreparowane z wykradzionych informacji, czy też z danych publikowanych na portalach społecznościowych.

Phishing - nie zapominaj o podstawach

Pamiętaj o podstawowych zasadach bezpieczeństwa - nie klikaj beztrosko w nieznane linki i nigdy nie instaluj na swoim sprzęcie nieznanego oprogramowania. Sprawdzaj adresy internetowe i e-mail w przychodzących wiadomościach i nie reaguj na pilnie wezwania do szybkiego działania (“by zabezpieczyć konto, kliknij w poniższy link i zmień hasło w ciągu 5 minut”).. Bez potrzeby nigdy nie podawaj swoich danych, a tym bardziej tych poufnych - choćby do logowania. Proste i niby każdemu znane, ale jednak czasem o tym zapominamy.

Jak dodatkowo zabezpieczyć się przed phishingiem?

Oprócz wiedzy na temat tego czego można się spodziewać i na co uważać, równie istotne jest przygotowanie naszego sprzętu - komputerów i telefonów. To one mogą zabezpieczyć nas przed własną nieuwagą, o ile oczywiście zadbamy o parę rzeczy.

Jeśli już doszło do wejścia na podrobioną stronę, czy pobrania złośliwego oprogramowania, dobrze przygotowany na taką ewentualność komputer może wykryć zagrożenie i odpowiednio zareagować - czy to przez blokadę wirusa, czy choćby przez wyświetlenie monitu o podejrzanej stronie. Nawet to może wystarczyć, byśmy nabrali podejrzeń, że coś tu jest nie tak.

Nasz komputer i system operacyjny powinny być zabezpieczone na każdą okazję związaną ze złośliwym oprogramowaniem. O ile to nie ustrzeże nas przed zwykłym przelaniem pieniędzy oszustowi, to może zdecydowanie pomóc, gdy przestępca nakłoni nas do instalacji oprogramowania czy też wejścia na fałszywą stronę. Warto pozbyć się z systemu wszystkich jak największej liczby luk bezpieczeństwa i dbać o kilka podstawowych zasad:

-

aktualizuj firmware urządzenia (płyty głównej komputera, telefonu czy routera) do najnowszej wersji

-

zabezpieczenia antywirusowe Windows same dbają o aktualizację, ale warto również aktualizować wszystkie inne aplikacje do najnowszych wersji

-

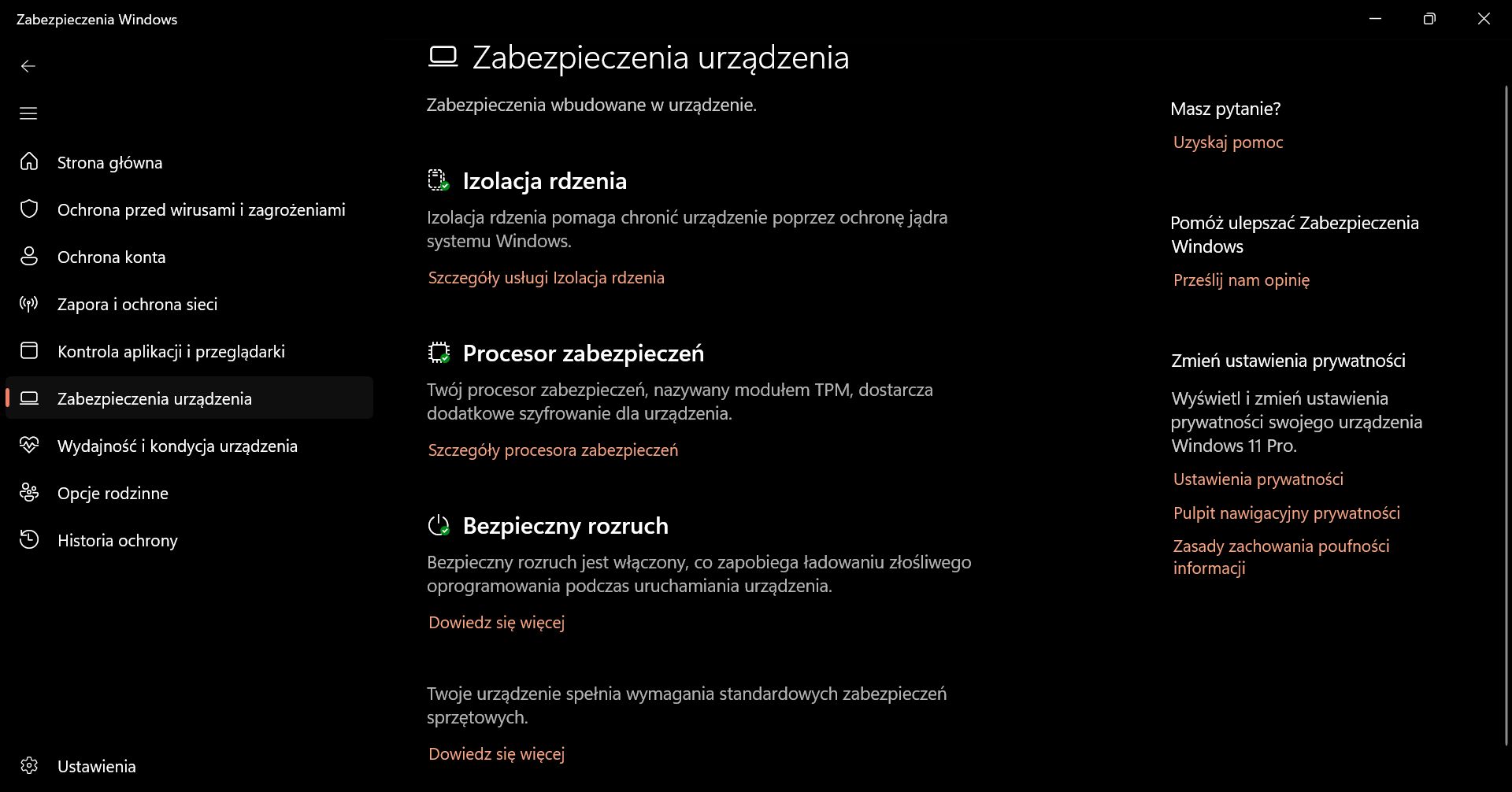

włącz wszystkie zabezpieczenia urządzenia w systemie Windows - włączając w to Izolację Rdzenia (Core Isolation), Bezpieczny Rozruch (Secure Boot), czy Procesor Zabezpieczeń

-

we wszystkich internetowych kontach używaj weryfikacji dwuetapowej (uwierzytelnienia dwuskładnikowego) - najprostszą metodą są choćby dodatkowe kody SMS, czy aplikacji uwierzytelniającej, a zdecydowanie najbezpieczniej jest korzystać ze sprzętowych kluczy szyfrujących jak popularne Yubico, czy SecuX PUFido Clife Key

-

rolę antywirusów przejęły obecnie pakiety VPN - które nie tylko dbają o anonimowość w sieci i szyfrowanie połączeń, ale nawet umożliwiają szybkie tworzenie alternatywnych tożsamości internetowych

-

jeśli nie chcesz by twoje dane wpadły w ręce przestępców, którzy później mogą je wykorzystać, zaszyfruj dysk w laptopie i przenośnej pamięci USB

W ramach bezpieczeństwa często poleca się stosowanie silnych haseł i częste ich zmienianie. Obecna skala wycieków takich informacji jest jednak tak ogromna, że ta porada straciła częściowo na wartości. Twoje nowe i potężne hasło może 5 minut później stać się znane złodziejom. Lepiej założyć, że każde dane logowania wcześniej czy później i tak wypłyną. Tu pozostaje zadbać o weryfikację dwuetapową.

Padłeś ofiarą oszustów albo zobaczyłeś fałszywe ogłoszenie? Gdzie zgłosić phishing?

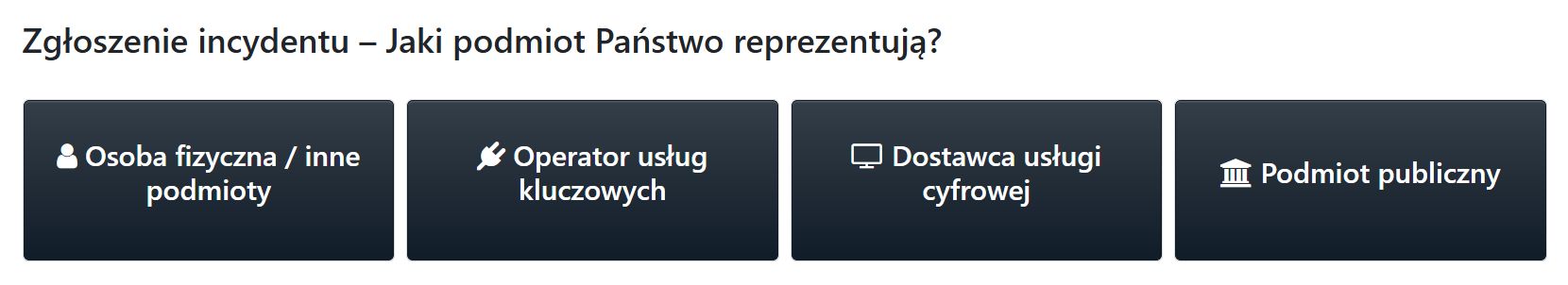

Tutaj z pomocą przyjdzie nam CERT Polska. CERT to akronim od Computer Emergency Response Team i tym mianem ogólnie określa się zespoły reagowania na zagrożenia związane z cyberbezpieczeństwem. Polski CERT działa w ramach NASK – Państwowego Instytutu Badawczego. Wystarczy wejść na stronę zgłaszania incydentu CERT i wypełnić formularz online.

Zgłoszenie incydentu na dedykowanej stronie CERT Polska

Co można zgłaszać w ramach tej usługi?

-

złośliwą domenę (wyłudzającą środki pieniężne lub dane)

-

podejrzaną wiadomość SMS lub e-mail

-

oszustwo (np. fałszywe sklepy internetowe)

-

ransomware (oprogramowanie do szyfrowania plików i wyłudzania okupu)

-

złośliwe oprogramowanie

-

podejrzane telefony (namawianie do inwestycji czy wzięcia kredytu)

-

podatności (błędy w oprogramowaniu)

-

treści nielegalne bądź siejące dezinformację

-

wszystkie inne, które nie mieszczą się w powyższych kategoriach

Nie rozumiem jak można było się na to nabrać…

Należy podkreślić, że nie ma skutecznej metody przeciwdziałania phishingowi. Każdy z nas może paść ofiarą sprytnych socjotechnik. Możemy czytać o przeróżnych sztuczkach oszustów, być ostrożnym w kontaktach internetowych i telefonicznych, uważać na jakie strony wchodzimy i generalnie być gotowym na kontakt z przestępcami, ale… prawda jest taka, że żaden z nas nie jest do końca odporny na tego typu działania.

Zanim zaczniemy nabijać się z osób oszukanych na kolejną wariację metod na “wnuczka”, “BLIKa” czy “policjanta”, lepiej zastanowić się, w jakich okolicznościach sami moglibyśmy chwycić atrakcyjną przynętę zawieszoną na haczyku przestępcy.

Spodobało Ci się? Podziel się ze znajomymi!

Pokaż / Dodaj komentarze do:

Jak działa phishing i jak się przed nim bronić?