Robaki USB są przeważnie projektowane tak, aby rozprzestrzeniać się w jak największym stopniu, przeskakując na dowolne znalezione wymienne urządzenie magazynujące. Kiedy do walki wkraczają cyberszpiegostwo i cyberwojna, ta zdolność rozprzestrzeniania się może działać wbrew pierwotnym zamiarom złośliwego oprogramowania.

Prymitywny Niedźwiedź w natarciu

Firma Check Point Research niedawno odkryła i przeanalizowała nowego robaka, który rozprzestrzenia się przez USB. Jest to pozornie „prostsze” złośliwe oprogramowanie stworzone przez Gamaredon – dobrze znaną grupę współpracującą z rosyjską Federalną Służbą Bezpieczeństwa (FSB). Gamerdon, znany również jako Primitive Bear (Prymitywny Niedźwiedź), ACTINIUM i Shuckworm, to nietypowy gracz w rosyjskim ekosystemie szpiegowskim, którego celem jest niemal wyłącznie atakowanie celów na Ukrainie.

Firma Check Point Research niedawno odkryła i przeanalizowała nowego robaka, który rozprzestrzenia się przez USB.

Check Point stwierdził, że podczas gdy inne rosyjskie zespoły cyberszpiegowskie wolą ukrywać swoją obecność tak bardzo, jak to możliwe, Gamaredon jest znany ze swoich kampanii zakrojonych na dużą skalę, jednocześnie koncentrując się na celach regionalnych. LitterDrifter, niedawno odkryty przez grupę robak, prawdopodobnie rozprzestrzenił się poza swoje pierwotne cele.

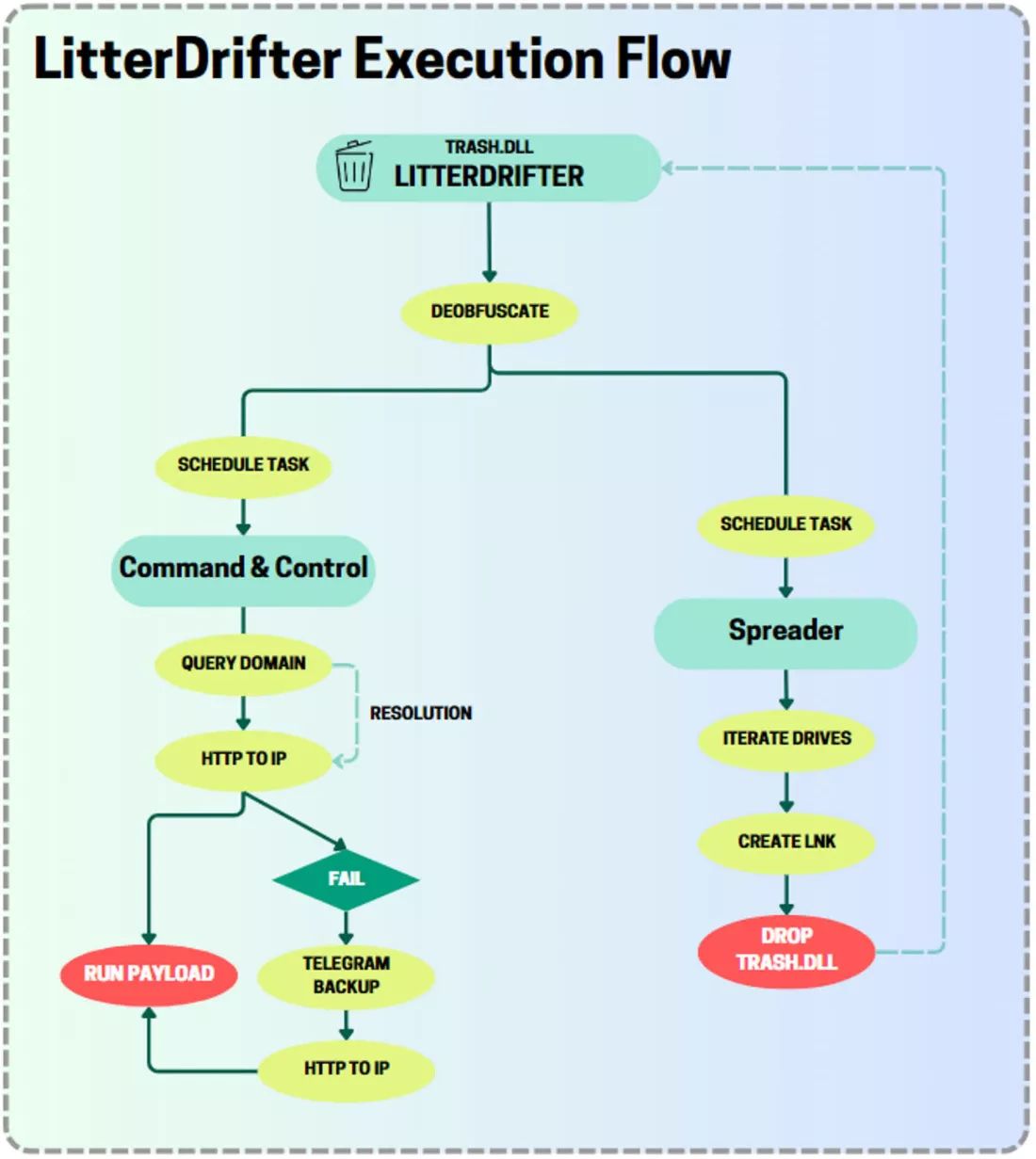

LitterDrifter to robak napisany w bardzo złośliwym języku VBScript (VBS) posiadający dwie główne funkcje: „automatyczne” rozprzestrzenianie się na nośnikach flash USB i nasłuchiwanie zdalnych poleceń pochodzących z serwerów dowodzenia i kontroli (C2) twórców. Badacze z Check Point wyjaśnili, że szkodliwe oprogramowanie wydaje się ewolucją wcześniejszych malware Gamaredona związanych z propagacją USB.

LitterDrifter wykorzystuje do osiągnięcia swoich celów dwa oddzielne moduły, które są realizowane przez „mocno zaciemniony” komponent VBS orkiestratora znajdujący się w bibliotece trash.dll. Robak próbuje przetrwać w systemach Windows, dodając nowe zaplanowane zadania i klucze rejestru, wykorzystując platformę Windows Management Instrumentation (WMI) do identyfikowania obiektów USB i tworzenia skrótów o losowych nazwach.

LitterDrifter atakuje także w Polsce

Oprogramowanie próbuje zainfekować cel USB zaraz po podłączeniu dysku flash do systemu. Po infekcji LitterDrifter próbuje skontaktować się z serwerem C2 ukrytym za siecią dynamicznych adresów IP, co zwykle trwa nawet 28 godzin. Po nawiązaniu połączenia LitterDrifter może pobrać dodatkowe ładunki, odkodować i ostatecznie uruchomić je w zaatakowanym systemie.

Check Point Research stwierdziło, że podczas analizy nie pobrano żadnych dalszych ładunków, co oznacza, że LitterDrifter stanowi prawdopodobnie pierwszy etap bardziej złożonego, trwającego ataku. Większość infekcji LitterDrifter wykryto na Ukrainie, ale robaka zidentyfikowano także na komputerach PC w USA, Niemczech, Wietnamie, Chile, a także w Polsce. Gamaredon prawdopodobnie stracił kontrolę nad swoim robakiem, który ostatecznie rozprzestrzenił się na niezamierzone cele, zanim przeprowadzono pełny atak.

Spodobało Ci się? Podziel się ze znajomymi!

Pokaż / Dodaj komentarze do:

LitterDrifter - rosyjski malware USB rozprzestrzenia się poza Ukrainę, w tym w Polsce