Najnowsze odkrycie hiszpańskich badaczy bezpieczeństwa wzbudziło niepokój w świecie technologii IoT. Okazuje się, że popularny układ ESP32, produkowany przez chińską firmę Espressif, zawiera nieudokumentowane komendy niskopoziomowe, które potencjalnie mogą zostać wykorzystane do manipulacji pamięcią urządzenia oraz funkcjami Bluetooth. Chociaż ich użycie wymaga specjalnych warunków, specjaliści ostrzegają przed ryzykiem ataków na łańcuch dostaw i możliwym wykorzystaniem tych funkcji do ukrywania backdoorów.

ESP32 to niezwykle popularny mikrokontroler stosowany w urządzeniach IoT na całym świecie. Obsługuje Wi-Fi i Bluetooth, co sprawia, że idealnie nadaje się do zastosowania w inteligentnych zamkach, urządzeniach medycznych, komputerach, telefonach i wielu innych gadżetach. Do 2023 roku układ ten trafił już do ponad miliarda urządzeń, przeważnie budżetowych, nawet za 2 dolary.

ESP32 to niezwykle popularny mikrokontroler stosowany w urządzeniach IoT na całym świecie.

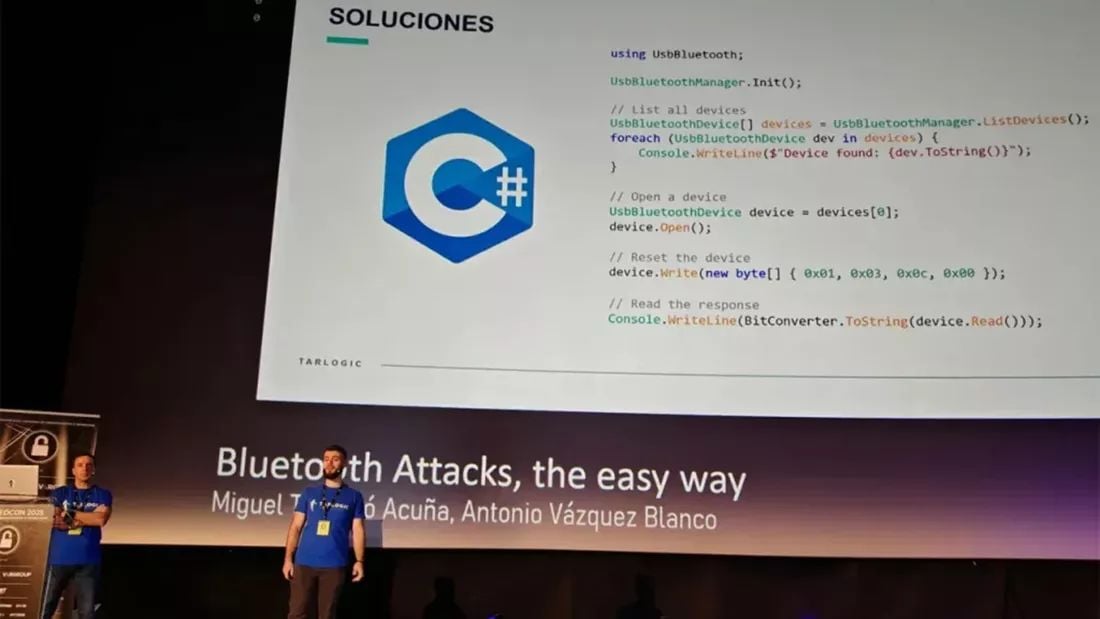

Aby lepiej zrozumieć i zbadać te ukryte funkcje, Tarlogic stworzył BluetoothUSB – sterownik Bluetooth w języku C, niezależny od systemu operacyjnego i sprzętu. To rozwiązanie pozwala na szczegółowe audyty bezpieczeństwa komunikacji Bluetooth bez konieczności używania wyspecjalizowanego sprzętu, co znacząco ułatwia prace badawcze.

Odkrycie Tarlogic Security

Hiszpańscy badacze, Miguel Tarascó Acuña i Antonio Vázquez Blanco z Tarlogic Security, ujawnili swoje odkrycie podczas konferencji RootedCON w Madrycie. W firmwarze Bluetooth ESP32 natrafili na 29 ukrytych komend HCI, z których jedną jest Opcode 0x3F. Te specyficzne komendy pozwalają na niski poziom kontroli nad funkcjami Bluetooth, w tym na modyfikację i odczyt pamięci układu. Choć termin "backdoor" pojawił się w kontekście tych odkryć, badacze podkreślają, że chodzi raczej o "ukryte funkcje", prawdopodobnie stworzone z myślą o wewnętrznym debugowaniu.

Potencjalne ryzyko

Obecność nieudokumentowanych komend budzi poważne obawy, zwłaszcza że Espressif nie opublikował żadnej oficjalnej dokumentacji dotyczącej tych poleceń. Komendy umożliwiają m.in.:

- Odczyt i zapis pamięci RAM i Flash,

- Podrabianie adresów MAC, co pozwala podszywać się pod inne urządzenia,

- Wstrzykiwanie pakietów LMP/LLCP, co potencjalnie umożliwia manipulację w komunikacji Bluetooth.

Chociaż same funkcje nie są z natury złośliwe, atakujący, którzy uzyskają dostęp do urządzenia, mogliby je wykorzystać do stałych modyfikacji zachowania urządzenia,

Eksperci zaznaczają, że zdalne wykorzystanie tych ukrytych komend nie jest możliwe bez dodatkowych podatności, takich jak złośliwe oprogramowanie czy zmodyfikowane firmware'u. Praktyczniejszy scenariusz ataku wymaga fizycznego dostępu do urządzenia, na przykład przez porty USB lub UART.

Pokaż / Dodaj komentarze do: Naukowcy odkryli ukryty „backdoor” w chińskim procesorze, który trafił do przeszło miliarda urządzeń