Według nowych badań przeprowadzonych przez ETH Zurich, platforma AMD Zen jest podatna na ataki Rowhammer, które wpływają na użyteczność pamięci DRAM.

Jeśli nazwa Rowhammer już obiła się wam o uszy, to nic dziwnego, bo to dość stara luka, odkryta po raz pierwszy w 2014 roku w wyniku wspólnych badań przeprowadzonych przez Uniwersytet Carnegie Mellon i firmę Intel. Ten exploit wpływa na zawartość pamięci DRAM, powodując wyciek prądu w komórkach pamięci, co może spowodować odwrócenie obecnych bitów i uszkodzenie danych w pamięci. Co więcej, może to również spowodować, że intruzi uzyskają dostęp do poufnych informacji, a luka rozszerzyła się na systemy AMD Zen i dlatego jest teraz oznaczona jako „Zenhammer”.

ZenHammer dokonuje inżynierii wstecznej funkcji adresowania pamięci DRAM pomimo ich nieliniowej natury

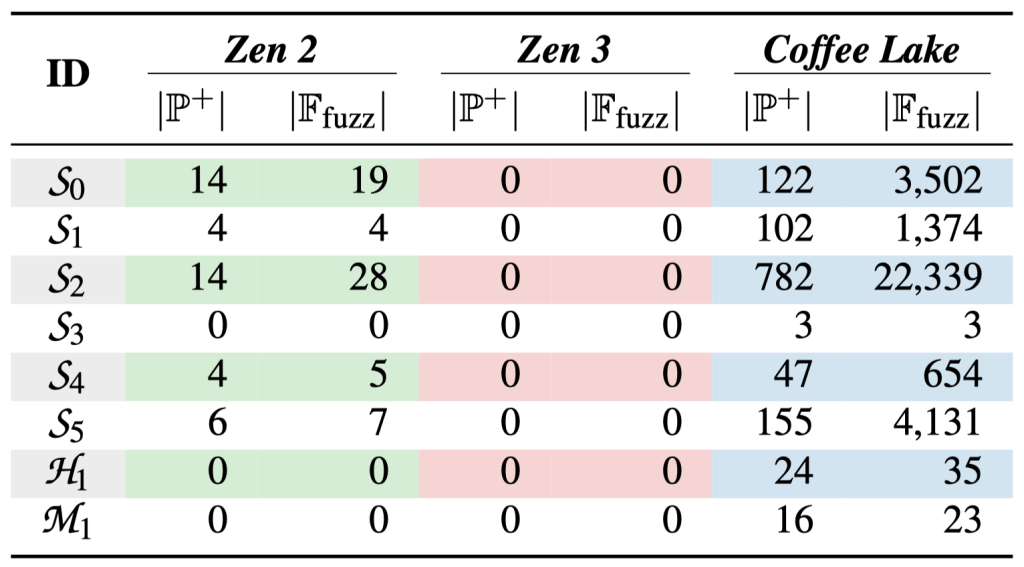

Niezależni badacze z ETH Zurich znaleźli sposób na zakłócenie zawartości pamięci poprzez implementację Rowhammer, zmieniając bity w pamięci DDR4 zainstalowanej w systemach z procesorami Zen 2 i Zen 3. Oto jak im się to udało:

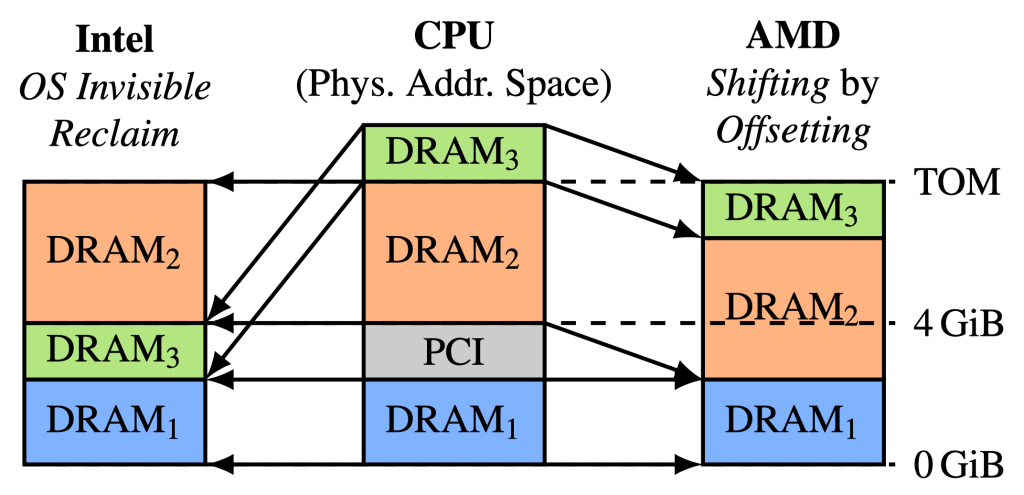

„ZenHammer dokonuje inżynierii wstecznej funkcji adresowania pamięci DRAM pomimo ich nieliniowej natury, wykorzystuje specjalnie spreparowane wzorce dostępu do właściwej synchronizacji i starannie planuje instrukcje opróżniania i ogrodzenia w ramach wzorca, aby zwiększyć przepustowość aktywacji, zachowując jednocześnie porządek dostępu niezbędny do ominięcia zabezpieczeń w pamięci DRAM” - ETH Zurich.

Badanie wykazało, że systemy AMD są podatne na ataki, podobnie jak systemy oparte na procesorach Intel, a po pomyślnym wykorzystaniu tajnych funkcji adresowania pamięci DRAM badaczom udało się dostosować procedurę taktowania i dzięki szeroko zakrojonym testom, zintegrować efekty Rowhammera w systemach, zamieniając zawartość pamięci zarówno w platformach Zen 2, jak i Zen 3. Choć sytuacja ta jest niepokojąca dla stosunkowo starych konsumentów AMD, producent procesorów szybko zareagował na problem i opublikował dokument przedstawiający metody zabezpieczenia się przed ZenHammerem.

Użytkownikom szczególnie zainteresowanym Zenhammerem zalecamy wdrożenie środków zaradczych zaproponowanych przez zespół AMD, aby zabezpieczyć się przed luką. Tymczasem firma pracuje nad oceną sytuacji i udostępnieniem obszerniejszej aktualizacji.

Spodobało Ci się? Podziel się ze znajomymi!

Pokaż / Dodaj komentarze do:

Procesory Zen 2 i Zen 3 podatne na nową lukę Zenhammer