Jak się okazało, chip Apple M1 posiada dość istotną lukę sprzętową, umożliwiającą istniejącym błędom rozwinąć skrzydła. Naukowcom z Laboratorium Informatyki i Sztucznej Inteligencji MIT udało się opracować atak, nazwany PACMAN, który pokazuje, że uwierzytelnianie wskaźnikowe da się pokonać. Możliwe jest nawet przejęcie kontroli nad jądrem systemu. Co istotne, całość nie pozostawia śladów.

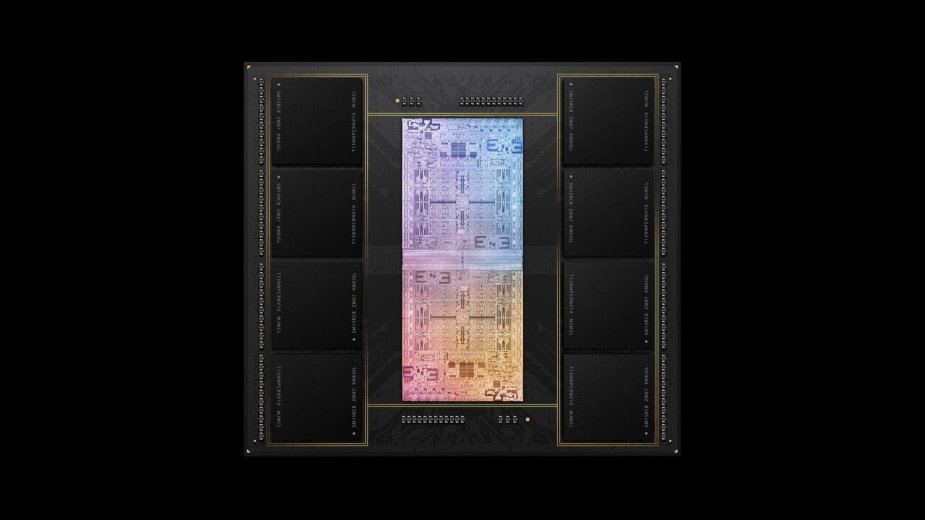

Jak dobrze wiemy, nie ma sprzętu idealnego, a nieskończony wyścig zbrojeń między gigantami technologicznymi, a osobami, próbującymi złamać opracowane zabezpieczenia trwa od dekad. Doskonale pamiętamy luki Spectre oraz Meltdown z 2018 roku, które odbiły się w sieci dość sporym echem. Można powiedzieć, że układ Apple M1 bez wątpienia zrewolucjonizował mobilne komputery przedsiębiorstwa z Cupertino, zapewniając wysoką wydajność, przy jednocześnie świetnej efektywności energetycznej. Mimo popularności, jaką cieszy się wspomniana jednostka, nie brakuje także niedociągnięć, na które skarżą się użytkownicy w obawie o utratę wrażliwych danych, czy prywatnych informacji. Chip Apple M1 korzysta z funkcji, zwanej uwierzytelnianiem wskaźnika, która jest ostatnią linią obrony przed typowymi lukami w oprogramowaniu. Po uruchomieniu wspomnianej opcji, błędy, które normalnie mogłyby spowodować wyciek wrażliwych danych lub nawet zagrozić systemowi zostają zatrzymane.

Atak PACMAN, opracowany przez naukowców z laboratorium Informatyki i Sztucznej Inteligencji MIT umożliwia odgadnięcie wartości PAC, co może nieść za sobą dramatyczne konsekwencje. Możliwe jest nawet przejęcie kontroli nad jądrem systemu operacyjnego.

Naukowcom z laboratorium Informatyki i Sztucznej Inteligencji MIT udało się odnaleźć sprzętową lukę zabezpieczeń. Ich nowatorski atak, znany jako PACMAN pokazuje, że wspomniany system zabezpieczeń można jednak złamać. Co więcej, PACMAN udowadnia, że ataku można dokonać nie pozostawiając nawet śladu. Jeszcze ciekawszym szczegółem jest fakt, iż z uwagi na wykorzystanie mechanizmu sprzętowego, żadna łatka oprogramowania nie będzie w stanie naprawić błędu. Kod uwierzytelniania wskaźnikowego (w skrócie PAC) to swego rodzaju podpis, potwierdzający, że program nie został złośliwie zmieniony. Zespół badaczy wykazał jednak, że możliwe jest odgadnięcie wartości PAC i sprawdzenie, czy strzał był trafny, czy też nie za pośrednictwem bocznego kanału sprzętowego.

Z uwagi na charakter ataku, który jest tak naprawdę jedynie spekulacją wspomnianej wartości PAC, całość nie pozostawia po sobie żadnego śladu. Główną "zaletą" PACMAN jest połączenie tradycyjnych ataków za pośrednictwem oprogramowania oraz wykorzystania luk sprzętowych. Nie jest to oczywiście idealna opcja obejścia zabezpieczeń jednostki Apple M1, bowiem PACMAN może wykorzystywać jedynie istniejący błąd, przed którym chroni uwierzytelnianie wskaźnika i niejako pomóc mu w rozwinięciu skrzydeł, znajdując poprawną wartość PAC. Naukowcy zaznaczają jednak, iż nie ma powodów do paniki, ponieważ atak sam w sobie nie jest groźny, a do wyrządzenia szkód potrzebuje istniejącego już błędu oprogramowania.

Mamy także mniej optymistyczną część artykułu, bowiem uwierzytelnianie za pomocą wskaźnika chroni jądro systemu operacyjnego, czyli najbardziej uprzywilejowaną części całego oprogramowania. Osoba, której uda się przejąć kontrolę nad tą powłoką może robić na urządzeniu, co jej się żywnie podoba. Z drugiej strony jest to niemała podpowiedź dla projektantów układów, bazujących na architekturze ARM, które wykorzystują uwierzytelnianie za pomocą wskaźnika. Konstruktorzy przyszłych jednostek nie mogą zatem polegać jedynie na wspomnianej funkcji i muszą pamiętać o implementacji odpowiednich zabezpieczeń. Mamy tylko nadzieję, że nadchodzące chipy wyeliminują omówiony problem, bowiem utrata kontroli nad jądrem systemu wiąże się z opłakanymi konsekwencjami dla użytkownika.

Zobacz także:

- Irytuje Cię CAPTCHA? PAT zastąpi dotychczasowe narzędzie weryfikacji

- MSI wprowadza pierwszego gotowca z grafiką Intel Arc A380

- Google i Apple mogą mieć kłopoty. Giganci znaleźli się na celowniku brytyjskiego urzędu

Pokaż / Dodaj komentarze do: Chip Apple M1 zawiera lukę sprzętową, która omija ochronę pamięci. Konsekwencje są poważne