Zdecydowana większość użytkowników bezprzewodowej sieci Wi-Fi nigdy nie zastanawiała się nad kwestią bezpieczeństwa. Jasne, dziś wszystkie routery posiadają hasło Wi-Fi i tak właściwie na tym nasza wiedza z reguły się kończy. A co jeśli powiem Ci, że ważniejsze nie jest samo hasło, a standard je szyfrujący w routerze? Co, jeśli powiem Ci, że jestem w stanie włamać się na Twój router i podejrzeć co robisz? Oto odpowiedź na ciągle rosnące wymagania dotyczące bezpieczeństwa. WPA3 to coś, czego potrzebujesz!

Kwestia bezpieczeństwa domowej sieci Wi-Fi jest tak stara, jak jej pierwsza wersja, która powstała w 1997 roku oferując niewyobrażalną prędkość przesyłu wynoszącą wówczas 2 Mb/s. Tak, dwa megabity, czyli ok. 250 kB/s. Było to historyczne wręcz osiągnięcie, bo zbudowało solidny fundament pod dzisiejszą technologię, przy której prędkości mogą być wyższe niż w przypadku połączenia przewodowego z danym urządzeniem. Dziś nikogo nie dziwią prędkości rzędu 1 Gbps, czyli ok. 125 MB/s przy wykorzystaniu Wi-Fi, ale wygląda na to, że nie dziwi również kwestia bezpieczeństwa, która również przeszła daleką drogę od momentu wprowadzenia protokołu 802.11.

WEP, czyli o matko co za dziura!

Kiedy twórcy doszli do tego, że sieć bezprzewodową należy jednak odpowiednio zabezpieczać, powstało szyfrowanie WEP, które miało rozwiązać wszystkie bolączki. Po raz pierwszy wykorzystano 64-bitowy szyfr, który jeszcze nie tak dawno - i w sumie nawet i 20 lat temu - mogliśmy złamać przy pomocy najzwyklejszego laptopa czy komputera stacjonarnego wyposażonego w odpowiednią kartę sieciową. WEP jest tak dziurawy, że dziś się z niego po prostu nie korzysta, choć zdarzają się jeszcze takie mieszkania, gdzie stary router operuje właśnie z takim zabezpieczeniem. Jeśli należysz do niewielkiego grona posiadaczy antyka wykorzystującego WEP, czym prędzej do sklepu po nowy router – najlepiej wspierającego WPA3, choć do tego tematu jeszcze dojdziemy.

WPA, czyli o matko, ale łata na dziurze

Pierwsza iteracja WPA (Wi-Fi Protected Access) pojawiła się w 2003 roku, a zatem aż 6 lat po wprowadzeniu pierwszych urządzeń Wi-Fi. WPA do szyfrowania wykorzystuje protokoły TKIP (Temporal Key Integrity Protocol) i uwierzytelniania EAP (Extensible Authentication Protocol) i jest, a w zasadzie był, przejściowym standardem, który oferował wsteczną kompatybilność z WEP. WPA już kilkanaście lat temu był podatny na wiele ataków związanych z poprzednim standardem WEP i limitami integralności kodu hash. W kontekście bezpieczeństwa, WPA było zatem zaledwie załataniem dziury nazwanej WEP i nie miało to nic wspólnego z kolejnym, tym razem porządnym WPA2.

WPA2, czyli stworzyliśmy naprawdę bezpieczny system

To, jak dziurawy był WPA udowadnia kolejny standard, czyli WPA2, który powstał zaledwie rok po wprowadzeniu tego pierwszego. WPA2 diametralnie zmienił podejście do kwestii bezpieczeństwa Wi-Fi i w jego przypadku użyto już porządnego szyfrowania CCMP/AES 256-bit, które złamać trudno jest nawet przy pomocy dzisiejszych superkomputerów (w najlepszym scenariuszu niestety). Z tego też powodu z powodzeniem używany jest od 2004 roku aż do dnia dzisiejszego i zapewne używany będzie nadal przez kilka kolejnych lat przez wielu użytkowników na całym świecie.

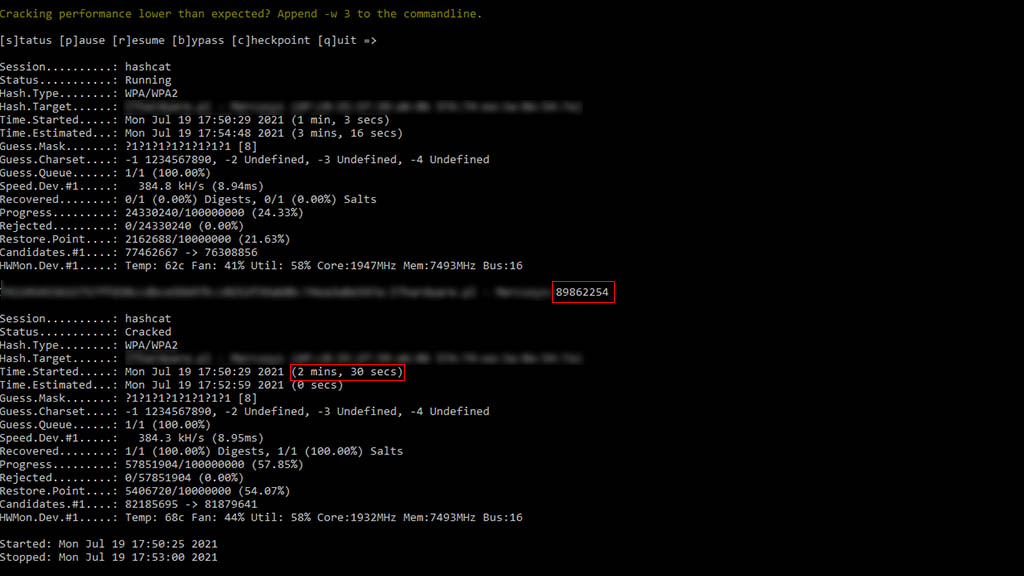

Łamanie hasła WPA2 jest dziś bardzo skuteczne

WPA2 nie jest jednak już tak bezpieczny, jak kiedyś, ponieważ powstało mnóstwo ataków związanych z tym rodzajem zabezpieczenia. Potencjalny włamywacz może w każdej chwili przechwycić pakiet (tak zwany handshake) wysyłany pomiędzy Twoim routerem, a urządzeniem końcowym (smartfon, laptop itp.), a następnie na podstawie algorytmu deszyfrującego w programach takich jak Hashcat, złamać zabezpieczenie pliku, w którym ukryte zostało hasło Wi-Fi.

I tak, ataki takie są bardzo skuteczne i choć wszystko tak naprawdę zależy od tego, jak silne hasło stosujemy przy okazji wykorzystywania szyfrowania WPA2, zdecydowana większość z nas nawet nie zdaje sobie sprawy z tego, jak słabe hasło wykorzystują. To, jak ogromne niebezpieczeństwo niesie za sobą taka właśnie praktyka, opisaliśmy w poprzednim artykule, dlatego gorąco zachęcamy do bliższego zapoznania się z informacjami tam zawartymi – mogą cię zaszokować, naprawdę.

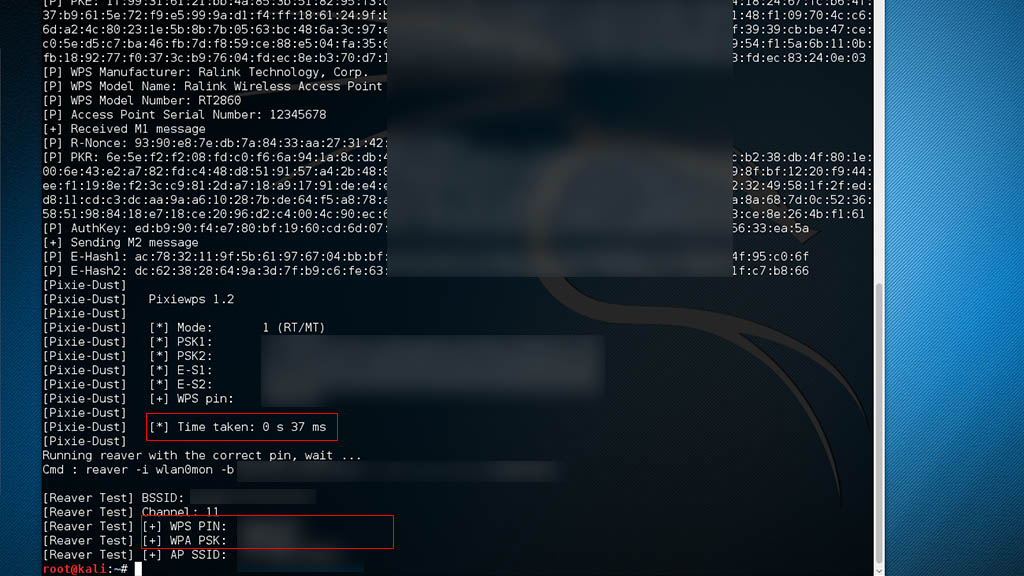

WPS, czyli jak z bezpiecznego zrobić niebezpieczne

WPA2 żyje własnym życiem od dobrych nastu lat i nie wygląda na to, żeby szybko zostało zastąpione przez WPA3 – choć powinnien to zrobić. W tym okresie do routerów wprowadzono ciekawe rozwiązanie, które miało wyeliminować potrzebę wpisywania długiego hasła. Tak wiecie, dla naszej wygody. Okazało się jednak, że WPS (Wi-Fi Protected Setup) jest jak durszlak, ponieważ składa się z ośmiocyfrowego PIN-u, który złamać można w zasadzie w kilkanaście minut (w najgorszym przypadku). Mało tego, routery wyposażone w funkcje WPS, bazujące na wybranych chipsetach Ralink, Broadcom, Celeno, Mediatek i przede wszystkim Realtek przy pomocy narzędzia Reaver i PixieWPS można złamać w mniej niż sekundę.

Hasło routera metodą Reaver łamane jest w mniej niż sekundę

Łamanie WPS kompletnie omija zabezpieczenie WPA2, ponieważ przy WPS, router sam podaje nam hasło zastosowane w urządzeniu. Jest to zatem ironia, ponieważ z jednej strony wykorzystuje drzwi wykonane z tytanu, a z drugiej sam wpuszcza do domu włamywacza, bo uważa, że jest to użytkownik mu znany.

Po tym, jak na światło dzienne wyszła informacja o niebezpieczeństwie WPS, producenci routerów zaczęli stosować sztuczki ograniczające możliwość wykorzystania zarówno narzędzia Reaver, jak i PixieWPS. Dziś – wysokiej jakości – routery w większości przypadków coś takiego posiadają, dlatego można spać spokojnie. Tak czy owak, jeśli Twój router wspiera WPS, natychmiast go wyłącz. Szczególnie, jeśli posiadasz starszy model z niskiej półki cenowej.

WPA3, czyli najbezpieczniejszy standard, którego potrzebujesz

Nie będziemy tłumaczyć tutaj czysto technicznych zagadnień dotyczących WPA3, ale pamiętajcie o jednym – jest znacznie bezpieczniejszy od WPA2. WPA3 powstał w roku 2018 i diametralnie zmienia podejście do tematu Wi-Fi. Po pierwsze, użyto tutaj bardziej zaawansowanego algorytmu szyfrującego (128-bit dla domowej sieci i 192-bit dla przedsiębiorstw) GCMP (Galois/Counter Mode Protocol) i pozbywa się klucza PSK wykorzystywanego aktualnie przez wszystkie urządzenia wspierające WPA2 na rzecz znacznie bezpieczniejszego mechanizmu równoczesnego uwierzytelniania równych stron SAE (Simultaneous Authentication of Equals).

Dzięki SAE i WPA3 router przestaje być wrażliwy na ataki typu KRAK i nie jest możliwe (aktualnie) przechwycenie wspomnianego wcześniej handshake, wykorzystywanego później przy łamaniu hasła w trybie offline. Już na start odpadają zatem wszystkie znane metody deszyfracji klucza PSK, w którym – przy wykorzystaniu pakietu z handshake – znajduje się hasło Wi-Fi.

W WPA3 pojawia się również funkcja mająca za zadanie chronić ruch sieciowy przy wykorzystaniu niezabezpieczonego punktu dostępowego. Na przykład dziś, w restauracji, szpitalu czy gdziekolwiek tam, gdzie znajduje się niezabezpieczona sieć publiczna korzystająca z routerów bez WPA3, każdy może „podsłuchać” dowolnego użytkownika, ponieważ połączenie to nie jest szyfrowane. W WPA3 – choć nie jest jego elementem – pojawia się OWE (Opportunistic Wireless Encryption), czyli funkcja mają za zadanie przydzielać odrębne klucze szyfrujące każdemu użytkownikowi otwartej sieci. Dostęp do danych jest zatem niemożliwy bez uprzedniego złamania klucza.

Ostatnią rzeczą jest naprawienie tego, co zepsute zostało przy okazji wprowadzenia WPS – dziurawego jak durszlak zresztą. WPS zastąpiono DPP (Device Provisioning Protocol) i tym razem uwierzytelnianie nie działa na zasadzie wymiany hasła.

WPA3 nie jest nieśmiertelny

Pomimo usprawnień, możemy być praktycznie pewni, że w niedalekiej przyszłości pojawią się narzędzia, które wykorzystają lukę lub luki do tego, by podsłuchać ruch sieciowy ofiary i włamać się na jego router. Nie unikniemy tego. Ważne jest jednak to, żeby w trakcie użytkowania Wi-Fi ciągle mieć się na baczności, aktualizować system routera i wykorzystywać najlepsze zabezpieczenia, jakie mamy do naszej dyspozycji. Najlepszym jest aktualnie WPA3 i z tego też powinniśmy korzystać.

Czy WPA3 działa na starszym systemie?

Jednym z pierwszych producentów, który wydał na świat urządzenia wspierające standard WPA3 był TP-Link. We wspieranych routerach tej marki w każdej chwili skorzystać możemy z połączenia WPA3/WPA2-mixed, by w tym samym momencie używać wszystkich urządzeń końcowych (laptopów, tabletów, smartfonów). Jeśli Twój smartfon obsługuje WPA3, komunikacja z routerem odbędzie się przy pomocy tego właśnie standardu. Jeśli w tej samej chwili chcemy podłączyć do routera sprzęt obsługujący jedynie WPA2, nadal wszystko będzie działać poprawnie – przy wykorzystaniu starszego standardu.

Jaki router z WPA3 kupić?

Wszystkie routery wspierające WPA3 będą zgodne z WPA3 i tutaj nie ma tak naprawdę żadnej filozofii. Warto zatem zastanowić się nie nad samym WPA3, ale nad jakością samego routera. Jeśli nie jesteśmy aż tak wymagającymi użytkownikami, a nasze urządzenia korzystają wyłącznie ze standardu Wi-Fi 5 (ac), warto zainteresować się modelem TP-Link Archer C64, który oferuje prędkość transmisji na poziomie 1200 Mbps (867 Mbps na paśmie 5 GHz i 300 Mbps na paśmie 2,4 GHz).

TP-Link Archer C64 to niewielkich rozmiarów pudełko wyposażone w cztery, sporych rozmiarów anteny o dużym zysku i oferujące technologie MU-MIMO oraz Beamforming. Router w zupełności wystarczy tam, gdzie znajdziemy sieć Internet o prędkości do 100 Mb/s.

![]() Kup router TP-Link Archer C64 najtaniej na Ceneo.pl

Kup router TP-Link Archer C64 najtaniej na Ceneo.pl

Dla tych, którzy użytkują łącze światłowodowe do 1 Gb/s, polecamy jednak coś znacznie szybszego – na przykład testowany przez nas TP-Link Archer AX55, którego chwaliliśmy za wysokie prędkości Wi-Fi w standardzie ax, bardzo dobrą wydajność w standardzie ac, proste i intuicyjne oprogramowanie, dedykowaną aplikację mobilną, stabilność i dedykowany port USB, który można wykorzystać przy tworzeniu domowego serwera/prywatnej, domowej chmury. TP-Link Archer AX55 oferuje prędkości dochodzące nawet do 2402 Mb/s w paśmie 5 GHz i 574 Mb/s w paśmie 2.4 GHz. Napakowany został technologiami takimi jak MU-MIMO, OFDMA, Beamforming, Airtime Fairness i DFS.

![]() Kup router TP-Link Archer AX55 najtaniej na Ceneo.pl

Kup router TP-Link Archer AX55 najtaniej na Ceneo.pl

Dla najbardziej wymagających, czyli tych, którzy użytkują łącze internetowe o prędkościach przekraczających 1 Gbps polecamy testowanego przez nas TP-Link Archer AX11000. Ten router wyposażono w port 2,5 Gbps, USB 3.0 oraz nadajnik, który jest w stanie zapewnić prędkość w standardzie Wi-Fi 6 wynoszącą nawet 4804 Mbps. Oprócz tego, router oferuje trzy pasma oraz technologie Beamforming, 4T4R, OFDMA, MU-MIMO 4x4, DFS, Airtime Fairness oraz 12 strumieni do tego, by połączone urządzenia miały do dyspozycji jeszcze wyższą przepustowość. W teście chwaliliśmy go za rewelacyjną wydajność w paśmie 5 GHz, wysoką moc sygnału, agregację łączy LAN, rozbudowane oprogramowanie i aplikację mobilną, świetną kontrolę rodzicielską, funkcjonalny QoS i nawet wbudowanego antywirusa. To świetny sprzęt dla najbardziej wymagających.

![]() Kup router TP-Link Archer AX11000 najtaniej na Ceneo.pl

Kup router TP-Link Archer AX11000 najtaniej na Ceneo.pl

Bezpieczeństwo to podstawa

Bezpieczeństwo sieci Wi-Fi to podstawa i nie należy tego traktować po macoszemu. Warto upewnić się, że nasz sprzęt jest aktualizowany, że używamy odpowiedniego standardu zabezpieczeń i że używamy odpowiednio skonfigurowanego hasła. Wszystkie wymienione powyżej bolączki są niwelowane przez WPA3 i jeśli akurat zastanawiasz się nad kupnem nowego routera, warto zainwestować w taki model, który wspiera ten standard. Jest to przyszłość, która będzie z nami przez kolejne kilka, jeśli nie kilkanaście lat. Warto zatem wybrać taki sprzęt, który będzie gotowy na Twojego nowego laptopa, smartfona, telewizor i urządzenia Smart Home.

*Artykuł powstał we współpracy z TP-Link

Pokaż / Dodaj komentarze do: Co to jest WPA3 i dlaczego Twoje Wi-Fi w domu powinno to mieć?